"Временные единые требования к техническим параметрам сегментов аппаратно-программного комплекса "Безопасный город"

Утверждаю

Министр Российской Федерации

по делам гражданской обороны,

чрезвычайным ситуациям

и ликвидации последствий

стихийных бедствий

В.А.ПУЧКОВ

29 декабря 2014 г. N 14-7-5552

ВРЕМЕННЫЕ ЕДИНЫЕ ТРЕБОВАНИЯ

К ТЕХНИЧЕСКИМ ПАРАМЕТРАМ СЕГМЕНТОВ АППАРАТНО-ПРОГРАММНОГО

КОМПЛЕКСА "БЕЗОПАСНЫЙ ГОРОД"

Одобрены на заседании Межведомственной комиссии по вопросам, связанным с внедрением и развитием систем аппаратно-программного комплекса технических средств "Безопасный город" под руководством Заместителя Председателя Правительства Российской Федерации Д.О. Рогозина 23.12.2014

Перечень принятых сокращений

АПК - Аппаратно-программный комплекс

АРМ - Автоматизированное рабочее место

АС - Автоматизированная система

АСУ - Автоматизированная система управления

АСУТП - Автоматизированная система управления технологическими процессами

АХОВ - Аварийно-химически опасные вещества

АЭС - Атомная электростанция

BI приложение - Бизнес-аналитика, программное обеспечение, созданное для помощи в анализе информации

БГ - Безопасный город

БНСТ - Бортовое навигационно-связное оборудование

ВОЛС - Выделенная оптоволоконная сеть

ГИС - Геоинформационная система

ДДС - Дежурная диспетчерская служба

ЕЦОР - Единый центр оперативного реагирования

ЕТС - Единая телекоммуникационная система

ЕДДС - Единая диспетчерская служба

ЖКХ - Жилищно-коммунальное хозяйство

ИАС - Интегрированная автоматизированная система

ИВК - Информационно-вычислительный комплекс

ИКТ - Информационно-коммуникационные технологии

КВО - Критически важные объекты

КСА - Комплекс средств автоматизации

КСА АС - Комплекс средств автоматизации автоматизированной системы

КСОБЖ - Комплексная система обеспечения безопасности жизнедеятельности

ЛВС - Локальная вычислительная сеть

МВК - Межведомственная комиссия

МЦС - Мультисервисная цифровая сеть

МО - Муниципальное образование

НПА - Нормативно-правовой акт

ОБДП - Обобщенная база данных происшествия

ОГВ - Органы государственной власти

ОУУ - Общедомовой узел учета

ОМС - Органы местного самоуправления

ОИВ - Органы исполнительной власти

ОС - Операционная система

ОЗУ - Оперативно запоминающее устройство

ПАМ - Пост атмосферного мониторинга

ПАК - Программно-аппаратный комплекс

ПО - Программное обеспечение

ПВР - Персональный аудио-, видеорегистратор

РСЧС - Единая государственная система предупреждения и ликвидации чрезвычайных ситуаций

РФ - Российская Федерация

СОИБ - Система обеспечения информационной безопасности

СОП - Система обеспечения правопорядка и профилактики правонарушений на территории города

СИТС - Система идентификации транспортных средств

СПИД - Синдром приобретенного иммунодефицита

СППР - Система поддержки принятия решений

СС ТМК - Система сбора результатов технического мониторинга и контроля объектов транспортной инфраструктуры

ССЦ - Система ситуационных центров органов государственной и муниципальной власти

СЦ - Ситуационный центр

СУБД - Система управления базами данных

СХД - Сеть хранения данных

ТЗ - Техническое задание

ТИ - Телекоммуникационная инфраструктура

УСПД - Устройство сбора и передачи данных

ТС - Транспортное средство

УК - Управляющая компания

ФГИС ТП - Федеральная государственная информационная система территориального планирования

ФЗ - Федеральный закон

ФОИВ - Федеральный орган исполнительной власти

ФЦП - Федеральная целевая программа

ЦАФАП - Центр автоматизированной фиксации административных правонарушений

ЦОД - Центр обработки данных

ЦУКС - Центр управления в кризисных ситуациях

ЧС - Чрезвычайная ситуация

API - Набор готовых процедур, функций, классов и пр., предоставляемых приложением (сервисом) для использования во внешних программных продуктах

TLS - Криптографический протокол, обеспечивающий защищенную передачу данных между узлами в сети

Введение

Настоящий документ определяет единые технические требования к сегментам АПК "Безопасный город", детализирующие положения Концепции построения и развития АПК "Безопасный город" (утверждена Распоряжением Правительства Российской Федерации N 2446-р от 3 декабря 2014 года) в части ее технической реализации.

Единые технические требования к сегментам АПК "Безопасный город" определяют типовой набор функциональных и технических требований к информационно-коммуникационной инфраструктуре и КСА сегментов АПК "Безопасный город" муниципального образования и являются основой для технических требований к сегментам АПК "Безопасный город", разрабатываемых муниципальными образованиями, с учетом своих социально-экономических особенностей, уровня развития городской, инженерной, транспортной и социальной инфраструктуры, информационно-коммуникационных технологий.

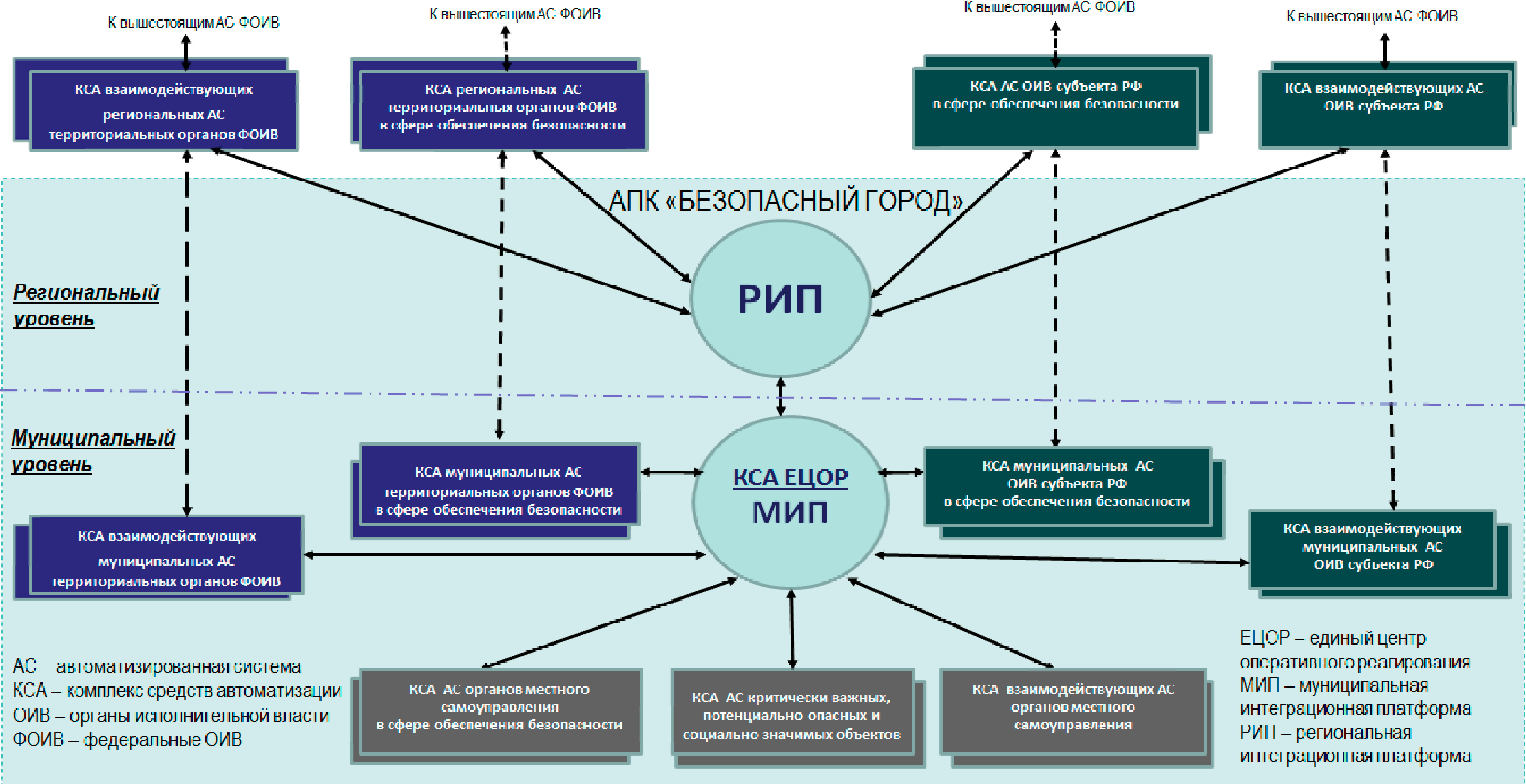

Под АПК "Безопасный город" понимается совокупность сопряженных между собой сегментов, объединяющих сгруппированные в соответствие с целевой областью применения КСА федеральных, региональных и муниципальных органов управления и организаций, на местном уровне решающих задачи обеспечения общественной безопасности, правопорядка и безопасности среды обитания.

В рамках реализуемых сегментов АПК "Безопасный город" предусматривается взаимодействие с КСА федеральных, региональных и муниципальных органов управления, а также организаций, в том числе коммерческих, в функции которых не входит непосредственное обеспечение общественной безопасности, правопорядка и безопасности среды обитания, однако информация КСА которых, может быть использована в целях эффективной реализации задач, предусмотренных Концепцией построения и развития АПК "Безопасный город".

Реализуемые в муниципальных образованиях сегменты АПК "Безопасный город" закладывают основу для решения задачи создания интегрированных региональных автоматизированных систем - комплексных систем обеспечения безопасности жизнедеятельности населения субъектов Российской Федерации.

Единые технические требования подлежат корректировке в соответствии с результатами опытной эксплуатации АПК "Безопасный город" в пилотных регионах.

1. Общие сведения

1.1 Полное наименование и условное обозначение

Аппаратно-программный комплекс технических средств "Безопасный город" (далее по тексту - АПК "Безопасный город").

Краткое наименование: АПК БГ.

1.2 Перечень документов,

на основании которых создается АПК "Безопасный город"

Концепция построения и развития аппаратно-программного комплекса "Безопасный город", утвержденная распоряжением Правительства Российской Федерации N 2446-р от 3 декабря 2014 года;

Постановление Правительства РФ от 08.09.2010 N 697 (ред. от 19.03.2014) "О единой системе межведомственного электронного взаимодействия";

Постановление Правительства Российской Федерации от 25 августа 2008 года N 641 "Об оснащении транспортных, технических средств и систем аппаратурой спутниковой навигации ГЛОНАСС или ГЛОНАСС/GPS";

Указ Президента Российской Федерации от 28 декабря 2010 года N 1632 "О совершенствовании системы обеспечения вызова экстренных оперативных служб на территории Российской Федерации";

ГОСТ Р 51558-2008 Средства и системы охранные телевизионные. Классификация. Общие технические требования. Методы испытаний;

ГОСТ Р 54830-2011 "Системы охранные телевизионные. Компрессия оцифрованных видеоданных. Общие технические требования и методы оценки алгоритмов";

ГОСТ 12.1.006-84 "Система стандартов безопасности труда. Электромагнитные поля радиочастот. Допустимые уровни на рабочих местах и требования к проведению контроля";

ГОСТ 12.1.003-83 "Система стандартов безопасности труда. Шум. Общие требования безопасности";

ГОСТ Р ИСО 13849-1-2003 "Безопасность оборудования. Элементы систем управления, связанные с безопасностью. Часть 1. Общие принципы конструирования";

ГОСТ 34.003-90 "Автоматизированные системы. Термины и определения";

ГОСТ 34.602-89 "Техническое задание на создание автоматизированной системы";

Федеральный закон от 21 декабря 1994 г. N 68-ФЗ "О защите населения и территорий от чрезвычайных ситуаций природного и техногенного характера";

Федеральный закон от 22 июля 2008 г. N 123-ФЗ "Технический регламент о требованиях пожарной безопасности";

Федеральный закон от 10.07.2012 N 117-ФЗ "О внесении изменений в Технический регламент о требованиях пожарной безопасности";

СП 5.13130.2009 "Системы противопожарной защиты. Установки пожарной сигнализации и пожаротушения автоматические. Нормы и правила проектирования";

РД 78.36.003-2002 "Инженерно-техническая укрепленность. Технические средства охраны. Требования и нормы проектирования по защите объектов от преступных посягательств";

Распоряжения Правительства N 2299-р от 17 декабря 2010 года "О плане перехода федеральных органов исполнительной власти и федеральных бюджетных учреждений на использование свободного программного обеспечения (2011 - 2015 годы)";

Федеральный закон от 21 июля 2014 г. N 209-ФЗ "О государственной информационной системе жилищно-коммунального хозяйства";

Научно-исследовательская работа "Выработка научно-технического и финансового обоснования для принятия решений по созданию информационной системы в интересах обеспечения охраны общественного порядка с учетом существующих федеральных программ" (шифр "Безопасный город");

Научно-исследовательская работа "Выработка научно-технического и финансового обоснования для принятия решений по созданию системы обеспечения безопасности транспортной инфраструктуры с учетом существующих федеральных программ" (шифр "БТИ") проводимых в МВД России;

Постановление Правительства Российской Федерации от 20 января 2014 г. N 39 "О Межведомственной комиссии по вопросам, связанным с внедрением и развитием систем аппаратно-программного комплекса технических средств "Безопасный город".

2. Назначение и цели создания АПК "Безопасный город"

2.1 Назначение АПК "Безопасный город"

АПК "Безопасный город" предназначен для решения комплексных задач обеспечения общественной безопасности, правопорядка и безопасности среды обитания на муниципальном, региональном и федеральном уровнях.

2.2 Цели и задачи АПК "Безопасный город"

Целью построения и развития АПК "Безопасный город" является повышение общего уровня общественной безопасности, правопорядка и безопасности среды обитания за счет существенного улучшения координации деятельности сил и служб, ответственных за решение этих задач, путем внедрения на базе муниципальных образований (в соответствии с едиными функциональными и технологическими стандартами) комплексной информационной системы, обеспечивающей мониторинг, прогнозирование, предупреждение и ликвидацию возможных угроз, а также контроль устранения последствий чрезвычайных ситуаций и правонарушений с интеграцией под ее управлением действий информационно-управляющих подсистем дежурных, диспетчерских, муниципальных служб для их оперативного взаимодействия в интересах муниципального образования.

Основными задачами построения и развития АПК "Безопасный город" являются:

1) формирование информационно-коммуникационной платформы для органов местного самоуправления с целью устранения рисков обеспечения безопасности среды обитания, общественной безопасности и правопорядка на базе межведомственного взаимодействия;

2) разработка единых функциональных и технических требований к аппаратно-программным средствам, ориентированным на идентификацию потенциальных точек уязвимости, прогнозирование, реагирование и предупреждение угроз обеспечения безопасности муниципального образования;

3) обеспечение информационного обмена между участниками всех действующих программ соответствующих федеральных органов исполнительной власти в области обеспечения безопасности через единое информационное пространство с учетом разграничения прав доступа к информации разного характера;

4) обеспечение информационного обмена на федеральном, региональном и муниципальном уровне через единое информационное пространство с учетом разграничения прав доступа к информации разного характера;

5) создание дополнительных инструментов на базе муниципальных образований для оптимизации работы существующей системы мониторинга состояния общественной безопасности;

6) построение и развитие систем ситуационного анализа причин дестабилизации обстановки и прогнозирования существующих и потенциальных угроз для обеспечения безопасности населения муниципального образования.

3. Общие требования к сегментам АПК "Безопасный город"

3.1 Требования к структуре и функционированию

АПК "Безопасный город" строится по распределенной архитектуре, обеспечивающей возможность распределения вычислительных ресурсов, функций управления входящими в состав его сегментов КСА и взаимодействия узлов АПК "Безопасный город".

АПК "Безопасный город" строится по модульному принципу, с использованием, как уже функционирующих, так и перспективных КСА и существующей инфраструктуры, с учетом положений настоящих Единых технических требований к сегментам АПК "Безопасный город".

Совокупность КСА сегментов АПК "Безопасный город" формируют единую информационную среду, обеспечивающую эффективное взаимодействие органов государственной, организаций и населения в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания.

Базовым уровнем построения и развития комплекса "Безопасный город" является муниципальное образование, которое является центром сбора и обработки информации с целью принятия оперативных решений по всем вопросам обеспечения общественной безопасности и безопасности среды обитания в рамках муниципального образования или межмуниципального объединения.

Построение АПК "Безопасный город" на муниципальном уровне осуществляется на интеграционной платформе, обеспечивающей сопряжение между всеми КСА АПК "Безопасный город" (существующими и перспективными) на базе Единого стека открытых протоколов, общие требования к которому приведены в Приложении 1 "Требования к Единому стеку открытых протоколов информационного взаимодействия КСА АПК "Безопасный город".

Муниципальная интеграционная платформа обеспечивает возможность сквозной передачи и обработки информации, целостность и согласованность потоков информации и процедур в рамках межведомственного взаимодействия с учетом ограничений прав доступа согласно регламентирующим документам соответствующих ведомств.

На региональном уровне информация из муниципальных образований консолидируется на базе региональной информационно-коммуникационной платформы, обеспечивающей органам исполнительной власти субъектов Российской Федерации контроль над оперативной обстановкой в регионе, координацию межведомственного взаимодействия на региональном уровне, оперативное управление службами и ведомствами в случае региональных чрезвычайных ситуаций и в критических ситуациях.

На федеральном уровне соответствующие федеральные органы исполнительной власти имеют полный доступ ко всей информации, находящейся в общей информационной среде АПК "Безопасный город", и имеют возможность пользоваться ею в полном объеме соответственно правам доступа, установленным соответствующими регламентами.

Построение АПК "Безопасный город" осуществляется с учетом уже выполняемых и финансируемых федеральных программ, направленных на создание и развитие информационной инфраструктуры в части обеспечения безопасности, взаимодействие с КСА которой обеспечивается в рамках единой информационной среды на базе единого стека открытых протоколов взаимодействия КСА АПК "Безопасный город".

В состав сегментов АПК "Безопасный город" должны входить следующие КСА (структурная схема АПК "Безопасный город" приведена в Приложении 2):

На муниципальном уровне

КСА ЕЦОР (с муниципальной интеграционной платформой в его составе);

КСА территориальных органов ФОИВ в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания;

КСА взаимодействующих с АПК "Безопасный город" территориальных органов ФОИВ;

КСА АС региональных органов исполнительной власти в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания;

КСА взаимодействующих с АПК "Безопасный город" региональных органов исполнительной власти;

КСА органов местного самоуправления в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания;

КСА взаимодействующих с АПК "Безопасный город" АС органов местного самоуправления;

КСА взаимодействующих с АПК "Безопасный город" коммерческих организаций, в том числе обеспечивающих безопасность критически важных, потенциально опасных и социально значимых объектов.

На региональном уровне

КСА "Региональная интеграционная платформа".

3.2 Требования к надежности

Надежность АПК "Безопасный город" определяется надежностью сегментов АПК "Безопасный город". Надежность сегментов АПК "Безопасный город" определяется надежностью КСА АПК "Безопасный город".

3.2.1 Состав и количественные значения показателей

надежности

Для всех КСА, входящих в состав АПК "Безопасный город" должны быть обеспечены следующие уровни надежности:

- уровень сохранения работоспособности;

- уровень сохранности информации.

Показатели надежности должны обеспечивать возможность выполнения функциональных задач комплексами средств автоматизации АПК "Безопасный город".

Показатели надежности включают:

- среднее время между выходом из строя отдельных компонентов КСА, входящих в состав АПК "Безопасный город";

- среднее время на обслуживание, ремонт или замену вышедшего из строя компонента;

- среднее время на восстановление работоспособности КСА АПК "Безопасный город".

Показатели надежности КСА АПК "Безопасный город" должны достигаться комплексом организационно-технических мер обеспечивающих доступность ресурсов, их управляемость и обслуживаемость.

Технические меры по обеспечению надежности должны предусматривать:

- резервирование критически важных компонентов КСА АПК "Безопасный город" и данных, а также отсутствие единой точки отказа;

- использование технических средств с избыточными компонентами и возможностью их горячей замены;

- конфигурирование используемых средств и применение специализированного программного обеспечения, обеспечивающего высокую доступность.

Организационные меры по обеспечению надежности должны быть направлены на минимизацию в работе КСА АПК "Безопасный город", а также персонала службы эксплуатации при проведении работ по обслуживанию комплекса технических средств КСА АПК "Безопасный город", минимизацию времени ремонта или замены вышедших из строя компонентов за счет:

- регламентации проведения работ и процедур по обслуживанию и восстановлению системы;

- своевременного оповещения должностных лиц о случаях нештатной работы компонентов КСА АПК "Безопасный город";

- своевременной диагностики неисправностей;

- наличия договоров на сервисное обслуживание и поддержку компонентов комплекса технических средств КСА АПК "Безопасный город".

Должны быть обеспечены следующие значения показателей надежности:

- КСА АПК "Безопасный город" должны быть рассчитаны на круглосуточную работу;

- срок службы КСА АПК "Безопасный город" в целом должен составлять не менее 3 лет;

- наработка КСА АПК "Безопасный город" на отказ должна составлять не менее 5000 часов;

- наработка КСА АПК "Безопасный город" на сбой должна составлять не менее 2500 часов.

Иные количественные значения показателей надежности должны быть учтены в процессе проектирования для каждого компонента КСА АПК "Безопасный город".

Сохранение работоспособности должно обеспечиваться при возникновении локальных отказов компонентов КСА АПК "Безопасный город":

- отказ оборудования;

- сбой серверной, клиентской операционных систем;

- сбой СУБД в процессе выполнения пользовательских задач;

- отказ каналов связи;

- импульсные помехи, сбои или прекращение электропитания.

При нарушении или выходе из строя внешних каналов связи КСА АПК "Безопасный город" должны переходить на резервный канал, а в случае его отсутствия работать в автономном режиме, подразумевающем выполнение тех функций, которые предусматривают использование периодического обмена информацией.

Сбои или выход из строя одного накопителя на жестком магнитном диске не должны приводить к приостановке работы, т.к. в КСА АПК "Безопасный город" должно быть предусмотрено резервирование дисков.

Должна быть обеспечена возможность "горячей" замены сбойного или вышедшего из строя накопителя на жестком магнитном диске без остановки функционирования КСА АПК "Безопасный город".

Импульсные помехи, сбои или прекращение электропитания не должны приводить к выходу из строя технических средств и/или нарушению целостности данных.

Прекращение электропитания на короткое время не должно приводить к прекращению функционирования КСА АПК "Безопасный город".

Должны быть предусмотрены средства оповещения должностных лиц о нештатной работе КСА АПК "Безопасный город".

3.2.2 Требования к надежности технических средств

и программного обеспечения

Надежность сегментов АПК "Безопасный город" в части технического обеспечения должна обеспечиваться:

- наличием в КСА АПК "Безопасный город" технических средств повышенной отказоустойчивости и их структурным резервированием;

- защитой технических средств по электропитанию путем использования источников бесперебойного питания;

- выбором топологии локальной сети, обеспечивающей вариантность маршрутизации потоков информации;

- реализацией, в составе инженерных систем, средств автоматического обнаружения и локализации неисправных блоков и технических средств на безагентной основе;

- должны использоваться средства мониторинга и оповещения об аварийных ситуациях.

- автоматическим оповещением администраторов системы по нештатным ситуациям, как по средствам электронной почты, так и посредством SMS-информирования.

3.3 Требования безопасности

Программное обеспечение КСА АПК "Безопасный город" должно быть проверено на отсутствие известных уязвимостей к атакам на отказ и на несанкционированный доступ.

Требования к межсетевым экранам должны соответствовать Руководящему документу Государственной технической комиссии при Президенте Российской Федерации "Межсетевые экраны. Защита от несанкционированного доступа к информации. Классификация межсетевых экранов и требования по защите информации".

КСА АПК "Безопасный город" должны быть обеспечены средствами антивирусной защиты для обеспечения надежного контроля над потенциальными источниками проникновения компьютерных вирусов.

КСА, входящие в состав АПК "Безопасный город" должны обладать подсистемой информационной безопасности от несанкционированного доступа (далее - НСД), которая должна удовлетворять Руководящим Документам ФСТЭК России, а также ГОСТ Р 50739-95 "Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования". КСА АПК "Безопасный город" должны соответствовать требованиям класса защищенности "1Г" и выше в зависимости от обрабатываемых данных и решаемых задач.

В ходе проектирования КСА АПК "Безопасный город" должен быть определен состав информации и методов ее обработки, подлежащий защите, а также разработана модель угроз и модель нарушителя.

Техническое задание на создание подсистемы информационной безопасности от НСД для каждого КСА, входящего в состав АПК "Безопасный город" должно предусматривать:

- требования по защите от несанкционированного доступа;

- требования к средствам криптографической защиты;

- требования к средствам обнаружения и предупреждения атак, а также к средствам межсетевого экранирования и шлюзам;

- требования к средствам антивирусной защиты;

- требования по защите персональной информации;

- требования порядку аттестации АПК "Безопасный город".

Технические средства должны быть надежно заземлены в соответствии с действующими правилами и требованиями фирм - изготовителей оборудования.

Все программное и аппаратное обеспечение, реализующее функционал защиты информации, должно быть сертифицировано в системе сертификации ФСТЭК России.

Все внешние элементы технических средств системы, находящиеся под напряжением, должны иметь защиту от случайного прикосновения, а сами технические средства иметь зануление или защитное заземление в соответствии с ГОСТ 12.1.030-81 и "Правилами устройства электроустановок" (ПУЭ).

Электропитание технических средств должно соответствовать III категории "Правил устройства электроустановок".

Система электропитания должна обеспечивать защитное отключение при перегрузках и коротких замыканиях в цепях нагрузки, а также аварийное ручное отключение.

Требования и нормы проектирования охранно-тревожной сигнализации должны соответствовать документу РД 78.36.003-2002.

Требования и нормы проектирования и установки пожарной сигнализации должны соответствовать документу РД СП 5.13130.2009.

Факторы, оказывающие вредные воздействия на здоровье (в том числе инфракрасное, ультрафиолетовое, рентгеновское и электромагнитное излучения, вибрация, шум, электростатические поля, ультразвук строчной частоты и т.д.) со стороны всех компонентов КСА АПК "Безопасный город", не должны превышать действующих норм (СанПиН 2.2.2/2.4.1340-03 от 03.06.2003).

3.4 Требования к эргономике и технической эстетике

Графический интерфейс КСА АПК "Безопасный город" должен отвечать следующим требованиям:

- отображение на экране преимущественно необходимой для решения текущей прикладной задачи информации;

- максимальная унификация процедур реализации аналогичных функций в различных компонентах КСА АПК "Безопасный город";

- использование функциональных и "горячих" клавиш, при этом на экране должна находиться подсказка о назначении таких клавиш;

- отображение на экране хода длительных процессов обработки.

Процедуры ввода данных должны отвечать следующим требованиям:

- пользователь должен иметь возможность гибко контролировать ввод данных: просматривать введенные данные на мониторе, производить их корректировку или отказаться от ввода;

- при вводе должны использоваться справочники для контроля вводимых данных и списки допустимых значений;

- обеспечение возможности ввода значений по умолчанию.

Интерфейс должен обеспечивать корректную обработку ситуаций, вызванных неверными действиями, неверным форматом или недопустимыми значениями входных данных. В указанных случаях должны выдаваться соответствующие сообщения, после чего возвращаться в рабочее состояние, предшествовавшее неверной (недопустимой) команде или некорректному вводу данных.

3.5 Требования к эксплуатации, техническому обслуживанию

и ремонту

Эксплуатация КСА АПК "Безопасный город" должна производиться в соответствии с эксплуатационной документацией и Регламентом технического обслуживания. Регламент технического обслуживания должен быть определен в составе эксплуатационной документации.

Условия эксплуатации, а также виды и периодичность обслуживания технических средств должны соответствовать требованиям по эксплуатации, техническому обслуживанию, ремонту и хранению, изложенным в документации завода-изготовителя на них.

Технические средства и персонал должны размещаться в существующих помещениях объектов автоматизации, которые по климатическим условиям должны соответствовать ГОСТ 15150-69. Размещение технических средств и организация автоматизированных рабочих мест должны быть выполнены в соответствии с требованиями (СНиП) ГОСТ 21958-76.

3.6 Требования по сохранности информации при авариях

Сохранность информации в КСА, входящих в состав АПК "Безопасный город" должна обеспечиваться при следующих аварийных ситуациях:

- импульсные помехи, сбои и перерывы в электропитании;

- нарушение или выход из строя каналов связи;

- сбой общего программного обеспечения;

- сбой специального программного обеспечения;

- выход из строя аппаратных средств системы (серверы и АРМ);

- ошибки в работе персонала.

Эксплуатация КСА АПК "Безопасный город" должна производиться в соответствии с эксплуатационной документацией и Регламентом технического обслуживания.

Условия эксплуатации, хранения, а также виды и периодичность обслуживания технических средств должны соответствовать требованиям по эксплуатации, техническому обслуживанию, ремонту и хранению, изложенным в документации завода-изготовителя.

Допускается использование специализированных служб или подразделений на объектах внедрения, для обслуживания и ремонта оборудования.

Должно быть предусмотрено текущее ежедневное техническое обслуживание КСА АПК "Безопасный город". При возникновении неисправностей, должно осуществляться оперативное техническое обслуживание, временные регламенты которого не должны превышать указанных значений времени восстановления.

Регламент технического обслуживания должен быть определен в составе эксплуатационной документации.

Размещение технических средств и организация автоматизированных рабочих мест должны быть выполнены в соответствии с требованиями ГОСТ 21958-76 "Система "человек-машина". Зал и кабины операторов. Взаимное расположение рабочих мест. Общие эргономические требования".

3.7 Требования к защите от влияния внешних воздействий

Технические средства КСА АПК "Безопасный город" должны отвечать требованиям ГОСТ 19542-83, ГОСТ 29339-92, ГОСТ Р 50628-2000, требованиям Госкомсвязи России "Автоматизированные системы управления аппаратурой электросвязи" 1998 г. по электромагнитной совместимости и помехозащищенности.

Технические средства должны удовлетворять требованиям по электромагнитной совместимости, определенным в ГОСТ 22505-97 и ГОСТ Р 51275-2006.

3.8 Требования к патентной чистоте

Проектные решения КСА АПК "Безопасный город" должны отвечать требованиям по патентной чистоте согласно действующему законодательству Российской Федерации.

При поставке КСА АПК "Безопасный город" должны быть выполнены требования Закона Российской Федерации от 23.09.92 N 3523-1 "О правовой охране программ для электронных вычислительных машин и баз данных".

3.9 Требования по стандартизации и унификации

Программная реализация необходимого протокола или протоколов Единого стека открытых протоколов в КСА АПК "Безопасный город", планируемых к внедрению, должны проходить проверку на соответствие требованиям наиболее поздней версии Единого стека открытых протоколов (см. Приложение 1) по методике, утвержденной федеральным органом исполнительной власти - координатором АПК "Безопасный город".

Программная документация на КСА АПК "Безопасный город", планируемых к внедрению, должна проходить проверку на соответствие настоящим требованиям по методике, утвержденной федеральным органом исполнительной власти - координатором АПК "Безопасный город".

Процесс разработки КСА АПК "Безопасный город" должен соответствовать требованиям к созданию АС, регламентированных стандартами:

- ГОСТ 34.601-90 "Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадии создания";

- ГОСТ 34.602-89 "Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создание автоматизированной системы";

- ГОСТ 34.603-92 "Информационная технология. Виды испытаний автоматизированных систем".

КСА АПК "Безопасный город" должны быть разработаны в соответствии с требованиями национальных стандартов (ГОСТ), Единой системы конструкторской документации, Единой системы программной документации, а также требованиями нормативно-методических и руководящих документов ФСТЭК России и ФСБ России.

Разработка программных средств должна учитывать требования к реализации программного обеспечения на основе отечественных и (или) открытых технологий, с учетом требований Распоряжения Правительства N 2299-р от 17 декабря 2010 года "О плане перехода федеральных органов исполнительной власти и федеральных бюджетных учреждений на использование свободного программного обеспечения (2011 - 2015 годы)".

В КСА АПК "Безопасный город" должны использоваться типовые проектные решения; унифицированные формы управленческих документов; общероссийские классификаторы технико-экономических и социальных показателей и классификаторы других категорий; унифицированные методы реализации функций системы; стандартные технические и программные средства общего назначения, общепринятые (стандарты де-факто) языки и процедуры информационного обмена.

4. Требования к КСА функционального блока "Координация

работы служб и ведомств"

4.1 Состав КСА функционального блока "Координация работы

служб и ведомств"

Функциональный блок "Координация работы служб и ведомств" состоит из следующих КСА:

1) Единого центра оперативного реагирования (ЕЦОР), в составе следующих подсистем:

а) подсистемы приема и обработки обращений;

б) подсистемы поддержки принятия решений;

в) подсистемы комплексного мониторинга;

г) интернет-портала;

д) подсистемы обеспечения координации и взаимодействия;

е) подсистемы комплексного информирования и оповещения;

ж) подсистемы интеграции данных.

2) "Региональная интеграционная платформа", в составе:

а) модуля ведения реестра КСА (федеральных и региональных КСА в сфере обеспечения общественной безопасности, правопорядка и безопасности среды, взаимодействующих с ними федеральными и региональными КСА и КСА ЕЦОР всех муниципальных образований, входящих в состав региона);

б) модуля управления данными.

4.2 Назначение и функциональность КСА функционального блока

"Координация работы служб и ведомств"

4.2.1 Назначение и функциональность КСА ЕЦОР

КСА ЕЦОР предназначен для обеспечения решения задач оперативного реагирования на угрозы общественной безопасности, правопорядка и безопасности среды обитания, а также обеспечения эффективного взаимодействия и координации органов повседневного управления, служб экстренного реагирования и муниципальных служб.

Функции КСА ЕЦОР должны обеспечивать:

1) централизованный мониторинг угроз общественной безопасности, правопорядка и безопасности среды обитания, а именно:

а) прием и регистрацию сообщений об угрозах общественной безопасности, правопорядка и безопасности среды обитания по доступным в муниципальном образовании каналам связи, включая телефонную связь, интернет, средства экстренной связи;

б) комплексный мониторинг угроз общественной безопасности, правопорядка и безопасности среды обитания посредством агрегации данных, полученных от всех КСА АПК "Безопасный город" (существующих и перспективных) по Единому стеку открытых протоколов;

в) возможность подключения и управления периферийными устройствами КСА сегментов АПК "Безопасный город" посредством единого стека открытых протоколов в соответствии с определенными регламентами доступа;

2) поддержку принятия решений, а именно:

а) категоризацию событий и соответствующих им правил реагирования для экстренных оперативных и муниципальных служб, определенных регламентами, нормативными и правовыми документами;

б) автоматическое предоставление вариантов сценария реагирования по заранее подготовленным шаблонам в соответствии с установленными регламентами взаимодействия;

в) моделирование различных сценариев возникновения потенциальных угроз безопасности среды обитания и общественной безопасности муниципального образования, включая построение прогнозов их развития и отображение на электронной карте результатов моделирования;

г) оценку сложившейся обстановки и динамическую актуализацию результатов моделирования с учетом поступающих данных с КСА сегментов АПК "Безопасный город";

3) управление и координацию взаимодействия, а именно:

а) обеспечение доступа к единой информационной среде, включая доступ содержащейся в нем реестровой, справочной и пространственной информации об объектах инженерной, транспортной и социальной инфраструктуры;

б) формирование в автоматическом или полуавтоматическом режиме поручений службам оперативного реагирования и муниципальных служб по определенным сценариям реагирования в соответствии с категориями событий;

в) обеспечение оперативного информирования о статусе события и поручения служб оперативного реагирования и муниципальных служб, отвечающих за проведение работы над инцидентом;

г) координацию и обеспечение информационной поддержки при реагировании соответствующим органам повседневного управления, службам экстренного реагирования и муниципальных служб, включая предоставление необходимой реестровой, справочной, пространственной информации из КСА сегментов АПК "Безопасный город";

д) оперативное доведение информации и задач до органов повседневного управления, служб экстренного реагирования и муниципальных служб, в соответствии с определенными регламентами взаимодействия;

е) управление поручениями и контроль исполнения поручений;

ж) обеспечение отображения на электронной карте полной информации о событии, включая просмотр изменения статусов события и выданных поручений;

4) информирование и оповещение населения муниципального образования, а именно:

а) комплексное оповещение населения муниципального образования об угрозах безопасности, правопорядка и безопасности среды обитания с использованием средств информирования и связи, интегрированным с КСА ЕЦОР в том числе: громкоговорителей, информационных табло, смс-рассылок, мобильных приложений, электронной почты, радио и телевидения, интернет-портала и иных средств информирования;

б) информирование населения муниципального образования посредством информационных интернет-ресурсов, мобильных приложений и иных информационных каналов о результатах реагирования органов повседневного управления, служб экстренного реагирования и муниципальных служб на угрозы общественной безопасности, правопорядка и безопасности среды обитания;

5) формирование единого информационного пространства, а именно:

а) обеспечение интеграции и информационного взаимодействия между КСА сегментов "Безопасный город" на базе муниципальной и региональной интеграционных платформ;

б) организация единого информационно-справочного пространства АПК "Безопасный город";

в) обеспечение защищенного доступа к информации с использованием средств криптографической защиты информации;

г) автоматическое архивирование и обеспечение хранения видеоинформации и отчетной информации о событиях и всей сопутствующей информации;

д) формирование отчетных форм для муниципальных органов власти, бизнеса с гибким механизмом настройки и расширения возможностей, позволяющим формировать шаблон отчетных форм и отчеты за любой период времени;

е) обеспечение возможности формирования сводных отчетов по нескольким аналитическим измерениям;

ж) обеспечение качественного обмена информацией о результатах непрерывного мониторинга услуг связи и измерения эксплуатационных показателей сети, оперативное уведомление о нарушениях связи между объектами инфраструктуры или об отклонении ее качества от требуемого уровня.

Подробные требования к КСА ЕЦОР представлены в Приложении 3 и Приложении 4.

4.2.2 Назначение и функциональность КСА

"Региональная интеграционная платформа"

КСА "Региональная интеграционная платформа" предназначен для обеспечения органов исполнительной власти субъектов Российской Федерации оперативной и достоверной информацией о ситуации в регионе, координации межведомственного взаимодействия на региональном уровне, обеспечения оперативной информационной поддержки служб и ведомств в случае возникновения региональных чрезвычайных ситуаций и в критических ситуациях.

Основными функциями КСА "Региональная интеграционная платформа" являются:

1) агрегация информации от всех КСА ЕЦОР, муниципальные образования которых, входят в регион;

2) агрегация информации от КСА федеральных и региональных органов исполнительной власти в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания, а также КСА федеральных и региональных органов исполнительной власти, взаимодействующих с АПК "Безопасный город" на региональном уровне;

3) сопряжение КСА АПК "Безопасный город" (через КСА ЕЦОР) всех муниципальных образований, входящих в регион с КСА федеральных и региональных органов исполнительной власти в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания, а также КСА федеральных и региональных органов исполнительной власти, взаимодействующих с АПК "Безопасный город" на региональном уровне;

4) предоставление органам исполнительной власти субъекта Российской Федерации отчетно-аналитического инструмента мониторинга в сфере обеспечения общественной безопасности, правопорядка и безопасности среды обитания в регионе в целом и отдельно взятом муниципальном образовании в частности;

5) предоставление различных аналитических срезов информации по муниципальным образованиям (совокупно или по отдельности в рамках аналитического среза) на основе объединенных в рамках единого информационного пространства данных о регионе;

6) обеспечение доступа для федеральных и региональных КСА к необходимым информационным ресурсам КСА сегментов АПК "Безопасный город" заданного муниципального образования, в соответствии с регламентами взаимодействия и предоставления информации.

Модуль ведения реестра внешних КСА АПК "Безопасный город" КСА "Региональная интеграционная платформа" должен обеспечивать следующие функции:

1) ведение, хранение и резервное копирование информации о федеральных и региональных КСА;

2) ведение, хранение и резервное копирование информации о всех КСА ЕЦОР, входящих в регион;

3) обеспечение целостности данных;

4) обеспечение авторизованного доступа к данным по установленным регламентам доступа и взаимодействия;

5) ведение журнала операций информационного обмена.

Модуль управления данными КСА "Региональная интеграционная платформа" должен обеспечивать:

1) организацию маршрутизации, ведение очередей и гарантированную доставку информации, передаваемой между КСА федеральных и региональных органов исполнительной власти и КСА ЕЦОР всех АПК "Безопасный город", входящих в регион;

2) агрегацию структурированной и обработанной информации, полученной от всех КСА ЕЦОР, входящих в регион;

3) агрегацию информации, полученной от федеральных и региональных КСА;

4) формирование базы метаданных по интегрированным в единую информационную среду КСА сегментов АПК "Безопасный город" и КСА федеральных и региональных органов исполнительной власти.

4.3 Требования к внутреннему и внешнему взаимодействию КСА

функционального блока "Координация работы служб и ведомств"

Смежными КСА по отношению к АПК "Безопасный город" должны являться региональные и федеральные КСА, за исключением КСА "Региональная интеграционная платформа".

Информационное сопряжение КСА АПК "Безопасный город" со смежными КСА должно осуществляться через КСА "Региональная интеграционная платформа" по правилам Единого стека открытых протоколов.

КСА "Региональная интеграционная платформа" должен обеспечивать информационное сопряжение КСА АПК "Безопасный город" через КСА ЕЦОР всех муниципальных образований, входящих в состав региона и федеральными и региональными КСА, по Единому стеку открытых протоколов.

КСА "Региональная интеграционная платформа" должен обеспечивать возможность информационного взаимодействия со смежными КСА по распространенным технологиям, таких как RPC или SOAP.

Внутреннее информационное взаимодействие (сопряжение) КСА АПК "Безопасный город" должно быть реализовано через КСА ЕЦОР.

В рамках КСА ЕЦОР должна быть реализована поддержка всех протоколов Единого стека открытых протоколов. В остальных КСА АПК "Безопасный город" должна быть реализована поддержка соответствующих им протоколов Единого стека открытых протоколов.

4.4 Требования к техническому обеспечению КСА

функционального блока "Координация работы служб и ведомств"

4.4.1 Общие технические требования к техническому

обеспечению КСА функционального блока "Координация работы

служб и ведомств"

Техническое обеспечение КСА функционального блока "Координации работы служб и ведомств" должно отвечать следующим требованиям:

- базироваться на сертифицированных образцах средств вычислительной техники, средств коммуникационной техники, средств организационной техники;

- обладать информационной, программной и технической совместимостью, адаптируемостью к условиям функционирования, возможностью расширения с целью подключения новых устройств;

- обеспечивать устойчивую управляемость, надежное хранение информации, оперативность ее обработки, а также резервное копирование и восстановление информации;

- электронно-вычислительная техника должна соответствовать или превышать требования технических спецификаций по производительности.

Выбор технических средств КСА функционального блока "Координация работы служб и ведомств" должен строиться на основе ориентации на отечественный рынок, использования совокупности научно обоснованных оценочных критериев, состав которых предопределен функциональностью и структурой КСА функционального блока "Координация работы служб и ведомств".

Исходными данными для выбора технических средств являются:

- характеристики функциональных задач КСА ЕЦОР;

- характеристики функциональных задач КСА "Региональная интеграционная платформа";

- характеристики задач обеспечения информационной безопасности КСА функционального блока "Координация работы служб и ведомств";

- заявленные производителем технические характеристики оборудования.

4.4.2 Требования к техническому обеспечению КСА ЕЦОР

Средства вычислительной техники должны быть максимально приспособлены для последующей модернизации.

Для серверных и сетевых компонент, а также для оборудования, выход которого из строя приводит к недоступности сервисов КСА ЕЦОР, время восстановления не должно превышать 2 часа. Время восстановления для остальной техники 24 часа.

Активное сетевое оборудование должно обеспечивать достаточную пропускную способность для функционирования сегментов АПК "Безопасный город" в соответствии с настоящими требованиями.

Используемые модели и компоненты активного сетевого оборудования должны соответствовать объемам передаваемого трафика в рамках АПК "Безопасный город".

Узлы сети должны обеспечивать высокую готовность (24/7). Для участков сети, требующих повышенную надежность, необходимо предусмотреть резервные каналы связи.

Для линий связи проходящих через общедоступные помещения и линий связи соединения с глобальной вычислительной сетью Интернет должны использоваться средства шифрования трафика.

Подробные требования к техническому обеспечению КСА ЕЦОР представлены в Приложении 3 (Требования к вычислительной инфраструктуре КСА ЕЦОР) и Приложении 4 (Требования к подсистемам КСА ЕЦОР).

4.4.3 Требования к техническому обеспечению КСА

"Региональная интеграционная платформа"

Телекоммуникационная инфраструктура (далее - ТИ) должна обеспечить надежный и безопасный обмен информацией между всеми КСА ЕЦОР Субъекта.

В основу построения ТИ должны быть заложены следующие принципы:

- комплексность, унификация и совместимость реализуемых проектных, технических и технологических решений;

- открытость архитектуры построения;

- обеспечение стандартных интерфейсов и протоколов;

- резервирование каналов передачи информации;

- обеспечение централизованного сетевого мониторинга и администрирования;

- обеспечение возможности организации круглосуточного сервисного обслуживания оборудования;

- возможность поэтапного создания и ввода системы в эксплуатацию без нарушения функционирования существующих элементов;

- возможность приоритетного использования существующих сетей передачи данных.

ТИ должна обеспечивать:

- поддержку стека сетевых протоколов TCP/IP;

- поддержку протоколов приоритетной обработки очередей обслуживания;

- поддержку транспортных протоколов реального времени;

- обеспечение передачи различных видов трафика (данные, аудио- и видеопотоки, управление и т.д.) и обеспечение динамического распределения полосы пропускания;

- использование резервных каналов связи в режиме балансирования нагрузки;

- оперативную локализацию сбоев в сетевом оборудовании и каналах связи;

- высокий уровень отказоустойчивости, позволяющий осуществлять быстрое автоматическое восстановление работоспособности в случае единичного выхода из строя резервируемых критичных компонент активного сетевого оборудования или основных физических каналов связи в ТИ.

Подробные требования к техническому обеспечению КСА "Региональная платформа" представлены в Приложении 5 (Требования к вычислительной инфраструктуре и обеспечивающим прикладным подсистемам КСА "Региональная интеграционная платформа").

4.5 Требования к программному обеспечению КСА

функционального блока "Координация работы служб и ведомств"

Программное обеспечение КСА функционального блока "Координация работы служб и ведомств" представляет совокупность общего программного обеспечения и специального программного обеспечения.

Программное обеспечение КСА функционального блока "Координация работы служб и ведомств" должно обладать открытой, компонентной (модульной) архитектурой, обеспечивающей возможность эволюционного развития, в частности, с учетом включения в состав перспективных КСА АПК "Безопасный город".

Программное обеспечение, технология (включая нормативно-техническую документацию) его разработки должны обеспечивать возможность согласованной разработки унифицированного (типового) программного обеспечения силами нескольких разработчиков.

Требования к общему программному обеспечению КСА функционального блока "Координации работы служб и ведомств" представлены в Приложении 6 (Требования к общему программному обеспечению функционального блока "Координация работы служб и ведомств").

Требования к специальному обеспечению КСА функционального блока "Координация работы служб и ведомств" представлены в Приложении 7 (Требования к специальному программному обеспечению КСА "Координация работы служб и ведомств").

Взаимодействие компонентов программного обеспечения в КСА должно осуществляться на основе стандартов на архитектуру построения системных сервисов (служб) и взаимно-совместимых приложений (стандарты типа CORBA, DCOM, SOAP/XML, RPC, RMI или JSON).

4.6 Требования к информационному обеспечению КСА

"Координация работы служб и ведомств"

Информационное обеспечение - это совокупность форм документов, классификаторов, нормативной базы (компоненты информационного обеспечения) и реализованных решений по объемам, размещению и формам существования информации, применяемой при функционировании КСА функционального блока "Координация работы служб и ведомств".

Информационное единство комплексов средств автоматизации функционального блока "Координация работы служб и ведомств" должно обеспечиваться использованием общей системы кодирования и классификации информации.

Единая система кодирования и классификации информации должна обеспечивать:

- централизованное ведение словарей и классификаторов, использующихся в информационном взаимодействии;

- выполнение необходимых технологических функций, в том числе предоставление возможности обмена данными со смежными по отношению к КСА функционального блока "Координация и взаимодействие служб и ведомств".

Для общероссийских классификаторов должен обеспечиваться импорт обновлений из файлов, полученных от организации, ответственной за ведение этого классификатора.

Дополнительные требования к информационному обеспечению КСА функционального блока "Координация работы служб и ведомств" представлены в приложениях:

Приложение 8 - Требования к информационной совместимости КСА функционального блока "Координация работы служб и ведомств" со смежными КСА;

Приложение 9 - Требования по применению систем управления базами данных КСА АПК "Безопасный город";

Приложение 10 - Требования к структуре процесса сбора, обработки, передачи данных в АПК "Безопасный город";

Приложение 11 - Требования к защите данных от разрушений при авариях и сбоях в электропитании КСА АПК "Безопасный город";

Приложение 12 - Требования к контролю, хранению, обновлению и восстановлению данных КСА АПК "Безопасный город";

Приложение 13 - Требования к процедуре придания юридической силы документам, продуцируемым техническими средствами КСА АПК "Безопасный город".

Программное обеспечение должно быть сертифицировано по требованиям информационной безопасности.

5. Требования к КСА функционального блока "Безопасность

населения и муниципальной (коммунальной) инфраструктуры"

5.1 Состав КСА функционального блока "Безопасность населения

и муниципальной (коммунальной) инфраструктуры"

КСА функционального блока "Безопасность населения и муниципальной (коммунальной) инфраструктуры" состоит из следующих сегментов:

1. Сегмента обеспечения правопорядка и профилактики правонарушений на территории муниципального образования в составе КСА следующих подсистем:

а) управления видеопотоками;

б) мониторинг и видеоанализ предупреждения и профилактики правонарушений;

в) оценки качества деятельности представителей территориальных органов федеральных органов исполнительной власти, ответственных за обеспечение общественной безопасности, правопорядка и безопасности среды обитания;

г) позиционирования и управления мобильным персоналом.

2. Сегмента обеспечения защиты от чрезвычайных ситуаций природного и техногенного характера и пожаров в составе КСА следующих подсистем:

а) мониторинга критически важных, потенциально опасных и социально значимых объектов;

б) позиционирования и управления мобильными подразделениями сил РСЧС, привлекаемыми к ликвидации ЧС и пожаров, в том числе, пожарно-спасательными и пожарными подразделениями;

в) поддержки принятия решений по предупреждению и ликвидации ЧС природного и техногенного характера, снижению рисков возникновения ЧС и пожаров;

г) информирования и оповещения населения.

3. Сегмента обеспечения безопасности инфраструктуры жилищно-коммунального комплекса в составе КСА следующих подсистем:

а) мониторинга и управления работой по предупреждению и ликвидации чрезвычайных ситуаций, вызванных сбоями в работе коммунальной инфраструктуры;

б) управления ремонтными работами на объектах муниципальной (коммунальной) инфраструктуры;

в) предупреждения и ликвидации чрезвычайных ситуаций, возникающих при нарушении правил пожарной безопасности;

г) обеспечения безопасности охраняемых объектов, придомовых территорий и объектов социального назначения;

д) обеспечения экстренной связи;

е) информирования и оповещения населения;

ж) моделирования предпосылок и оценки последствий чрезвычайных ситуаций.

4. Сегмента обеспечения безопасности имущественного комплекса, в составе КСА следующих подсистем:

а) ведения дежурного плана города;

б) поддержки принятия решений при управлении муниципальными активами;

в) обеспечения социальной безопасности;

г) земельный муниципальный реестр;

д) реестр электросетей;

е) реестр сетей и сооружений водоснабжения;

ж) реестр тепловых сетей;

з) реестр дорог;

и) реестр телекоммуникаций;

к) социальный реестр;

л) реестр мест обработки и утилизации отходов;

м) реестр природоохранных и рекреационных зон и паркового хозяйства.

5.2 Назначение и функциональность КСА функционального блока

"Безопасность населения и муниципальной (коммунальной)

инфраструктуры"

5.2.1 Назначение и функциональность сегмента "Обеспечения

правопорядка и профилактики правонарушений"

Сегмент "Обеспечения правопорядка и профилактики правонарушений на территории муниципального образования" предназначен для решения комплекса задач обеспечения общественной безопасности и правопорядка посредством своевременной идентификации и реагирования на потенциальные угрозы общественной безопасности и нарушения правопорядка.

Сегмент "Обеспечения правопорядка и профилактики правонарушений на территории муниципального образования" должен обеспечивать выполнение следующих функций:

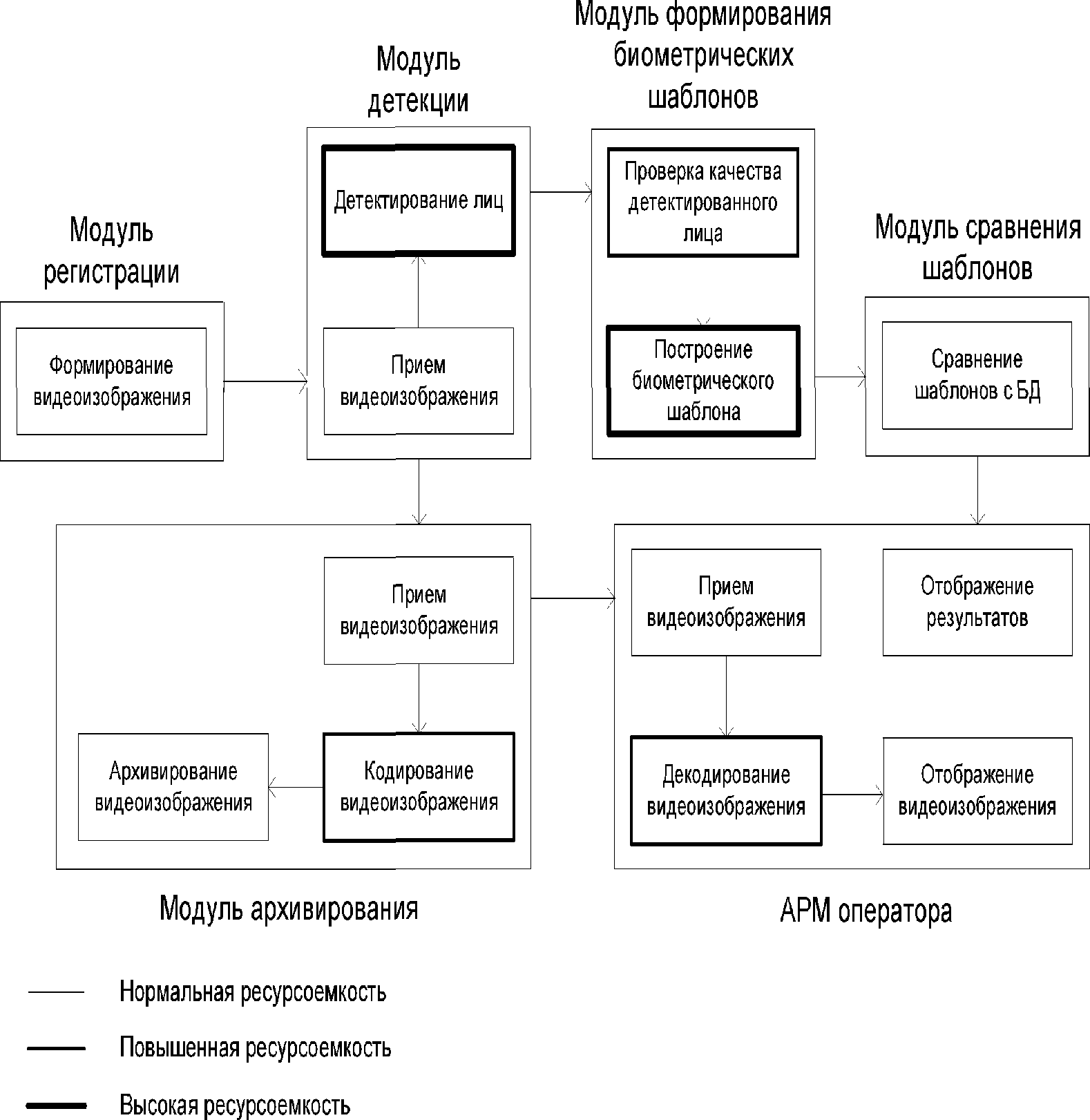

1) осуществление видеонаблюдения и видеоанализа, в том числе:

- получение видеоизображения с мест установки видеокамер на критически важных, потенциально опасных и социально значимых объектах (в том числе дошкольные образовательные учреждения, образовательные учреждения и другие);

- отображение, получаемого с камер видеонаблюдения, видеоизображения в режиме реального времени на АРМ должностных лиц;

- возможность управления поворотными камерами видеонаблюдения из интерфейса АРМ должностных лиц;

- запись видеопотоков, получаемых с камер видеонаблюдения;

- хранение записанных видеоданных с возможностью быстрого поиска по заданному интервалу времени всех видеоданных связанных с зафиксированным правонарушением;

- отображение мнемоник видеокамер на электронной карте с возможностью просмотра получаемого видеопотока путем выбора видеокамеры из интерфейса АРМ;

- идентификации и распознавания лиц и сопоставление их с данными о лицах находящихся в розыске;

- обнаружение скопления людей, в том числе в несанкционированных местах;

- оценка плотности потока людей на значимых для муниципального образования объектах;

- выявление фактов движения человека против направления потока;

- выявление фактов движения человека с высокой скоростью (бегущий человек);

- выявление фактов оставленных предметов;

- выявление фактов повышенной активности людей в контролируемой зоне;

- выявление исчезнувших предметов;

- появление человека или автомобиля в зоне наблюдения (улицы, площади, перекрестки, парки);

- построение предполагаемых маршрутов движения транспортного средства на основе видеоданных данных полученных от различных видеокамер, на видеопотоке которых был идентифицирован государственный номер транспортного средства;

- обеспечение распределенной структуры видеосерверов, объединяющих камеры видеонаблюдения в группы;

- обеспечение доступа к видеоданным по событиям зафиксированным средствами видеообнаружения, видеоидентификации и видеораспознавания;

2) позиционирование подвижных объектов, в том числе:

- построение оптимальных маршрутов передвижения с учетом данных о фактической загруженности дорог и отображением на электронной карте;

3) обеспечение функций информирования и получения отзывов от населения о работе представителей территориальных органов федеральных органов исполнительной власти, ответственных за обеспечение общественной безопасности, правопорядка и безопасности среды обитания, в том числе:

- накапливать статистическую информацию об обращениях населения, связанных с угрозами общественной безопасности, правопорядка и безопасности среды обитания на территории муниципального образования, в том числе поступающих через КСА ЕЦОР, а также о статусах их исполнения;

- предоставлять населению возможность оценивать качество деятельности представителей территориальных органов федеральных органов исполнительной власти, ответственных за обеспечение общественной безопасности, правопорядка и безопасности среды обитания по отношению к конкретному событию, посредством, размещенных на Интернет портале, унифицированных анкетных форм, содержащих поля для выставления оценок качества по категориям событий (имеющих разные коэффициенты);

- подготавливать сводные аналитические отчеты на основе накопленных статистических данных;

- обеспечивать сопоставление плановых и фактических ключевых показателей деятельности территориальных органов ФОИВ, ответственных за обеспечение общественной безопасности, правопорядка и безопасности среды обитания;

- информировать население, посредством Интернет портала, а также посредством мобильных приложений о качестве деятельности представителей территориальных органов федеральных органов исполнительной власти, ответственных за обеспечение общественной безопасности, правопорядка и безопасности среды обитания;

- обеспечивать выявление фактов целенаправленного негативного информационного воздействия на население через средства массовой информации и Интернет (Приложение 20);

- обеспечивать выявление фактов провоцирования социальной, межнациональной, религиозной напряженности через деятельность отдельных (в том числе электронных) средств массовой информации (СМИ) (Приложение 20).

5.2.2 Назначение и функциональность сегмента "Обеспечения

защиты от чрезвычайных ситуаций природного и техногенного

характера и пожаров"

Сегмент "Обеспечения защиты от чрезвычайных ситуаций природного и техногенного характера и пожаров" предназначен для пожарного и аварийного мониторинга критически важных, потенциально опасных и социально значимых объектов, мониторинга возможных угроз на потенциально опасных территориях окружающей природной среды, оценки сложившейся или прогнозируемой обстановки, поддержки принятия решений по предупреждению и ликвидации ЧС, управлению рисками возникновения пожаров, техногенных аварий, катастроф и стихийных бедствий, а также доведения принятых решений до органов управления, сил РСЧС и населения.

Сегмент "Обеспечения защиты от чрезвычайных ситуаций природного и техногенного характера и пожаров" во взаимодействии с КСА функционального блока "Координация работы служб и ведомств" должен обеспечить выполнение следующих функций:

1) сбор, обработка и анализ информации об угрозах и фактах пожаров, техногенных аварий и катастроф, стихийных бедствий от населения и организаций, систем мониторинга, подчиненных сил и средств, а также от взаимодействующих и вышестоящих органов повседневного управления РСЧС;

2) прогнозирование развития возможных негативных последствий пожаров, аварий, катастроф и стихийных бедствий, оценка сложившейся и возможной обстановки (в том числе, оценка достаточности муниципальных сил, средств и ресурсов для предупреждения или ликвидации ЧС и необходимости оказания помощи со стороны вышестоящих региональных и федеральных органов исполнительной власти), принятие управленческих решений по экстренному реагированию;

3) подготовка и представление по подчиненности постоянно действующему и координационному органам управления РСЧС муниципального образования <*> докладов (донесений) об угрозе или возникновении ЧС, сложившейся обстановке, возможных сценариях развития ЧС, вариантах возможных решений и планов их реализации, принятых мерах по ликвидации ЧС, а также необходимых информационных документов - взаимодействующим органам управления РСЧС, и организационно-распорядительных документов - подчиненным подразделениям;

4) доведение задач по предупреждению и ликвидации ЧС, тушению пожаров до привлекаемых сил и средств РСЧС, контроль их исполнения и оперативное управление подчиненными силами и средствами (в том числе, с использованием информационно-навигационных систем на основе ГЛОНАСС);

5) оповещение муниципальных органов управления РСЧС и подчиненных сил и средств о переводе в высшие степени готовности (режимы повышенной готовности и чрезвычайной ситуации), обеспечение перевода в режим повышенной готовности или чрезвычайной ситуации муниципальных органов управления РСЧС, а также имеющихся автоматизированных систем, систем связи и оповещения;

6) оповещение населения об угрозе или возникновении ЧС и его информирование о рекомендуемых мерах защиты от поражающих факторов ЧС;

7) доведение задач, поставленных вышестоящими координационными органами управления РСЧС, до привлеченных к ликвидации ЧС муниципальных органов управления РСЧС, контроль их выполнения;

8) постоянное информационное взаимодействие с органами повседневного управления РСЧС на муниципальном уровне;

9) информационно-аналитическое обеспечение работы координационного и постоянно действующего органов управления РСЧС муниципального образования;

10) контроль и поддержание в готовности к переводу в высшие режимы функционирования муниципальных органов повседневного управления;

11) сбор и обработка сведений от подчиненных сил и средств РСЧС о заступившем на дежурство личном составе и состоянии имеющейся техники, оценка их готовности к выполнению возложенных задач;

12) обобщение информации о произошедших пожарах и ЧС, ходе работ по ликвидации их последствий и представление соответствующих докладов по подчиненности;

13) обеспечение проведения учений и тренировок муниципальных органов управления РСЧС;

14) моделирование возможных пожаров, аварий, катастроф и стихийных бедствий на территории муниципального образования, а также мероприятий по их предотвращению и смягчению последствий в целях прогнозирования возникновения и предупреждения чрезвычайных ситуаций природного и техногенного характера, управления рисками ЧС;

15) формирование и ведение в специализированных базах данных, геоинформационных системах, каталогах и архивах нормативно-справочной информации о пожарах и ЧС, рисках их возникновения, объектах проведения аварийно-спасательных работ, муниципальных силах, средствах и ресурсах РСЧС, планах действий и взаимодействия по предупреждению и ликвидации ЧС, а также другой необходимой информации;

16) обеспечение доступа к имеющейся нормативно-справочной и оперативной информации муниципального звена РСЧС для всех вышестоящих органов повседневного управления РСЧС (до Национального центра управления в кризисных ситуациях включительно).

--------------------------------

<*> В соответствии с "Положением о единой государственной системе предупреждения и ликвидации чрезвычайных ситуаций", утвержденным постановлением Правительства РФ от 30 декабря 2003 г. N 794, координационным органом управления РСЧС в муниципальном образовании является комиссия по предупреждению и ликвидации ЧС и обеспечению пожарной безопасности органа местного самоуправления, а постоянно действующим органом - орган, специально уполномоченный на решение задач в области защиты населения и территорий от чрезвычайных ситуаций и (или) гражданской обороны.

5.2.3 Назначение и функциональность сегмента "Обеспечения

безопасности инфраструктуры жилищно-коммунального комплекса"

Сегмент "Обеспечения безопасности инфраструктуры жилищно-коммунального комплекса" предназначен для мониторинга всех потенциальных рисков безопасности среды обитания, в том числе мониторинга муниципальной (коммунальной) инфраструктуры, социальной сферы и координации работы по предупреждению и ликвидации последствий происшествий, вызванных сбоями в работе коммунальной инфраструктуры.

Сегмент "Обеспечения безопасности инфраструктуры жилищно-коммунального комплекса" должен обеспечивать выполнение следующих функций:

1) контроль качества работы коммунальных служб и состояния коммунальной инфраструктуры, включая:

а) сбор и обработку информации с датчиков;

б) контроль и управление работой газовых котлов и оборудованием тепловых сетей (Приложение 14);

в) учет актуальных данных о состоянии муниципальной (коммунальной) инфраструктуры, в том числе:

- информацию об аварийных и нештатных ситуациях;

- объемы электрической энергии, расчеты за которую осуществляются с использованием приборов учета (в части многоквартирных домов - с использованием коллективных (общедомовых);

- объемы тепловой энергии, расчеты за которую осуществляются с использованием приборов учета (в части многоквартирных домов - с использованием коллективных (общедомовых) приборов учета);

- объемы воды, расчеты за которую осуществляются с использованием приборов учета (в части многоквартирных домов - с использованием коллективных приборов учета);

- объемы природного газа, расчеты за который осуществляются с использованием приборов учета (в части многоквартирных домов - с использованием индивидуальных и общих (для коммунальной квартиры) приборов учета);

- измерение давления в трубопроводах;

- измерение температуры теплоносителя в трубопроводах;

г) автоматическое уведомление о событиях в сфере функционирования муниципальной (коммунальной) инфраструктуры;

д) предоставление доступа к видеопотоку соответствующих камер видеонаблюдения;

2) обеспечение промышленной безопасности, включая:

а) оперативный мониторинг состояния опасных производственных объектов, а также используемых, производимых, перерабатываемых, хранимых и транспортируемых радиоактивных, пожаровзрывоопасных, опасных химических и биологических веществ;

б) мониторинг гидротехнических сооружений;

в) мониторинг соблюдения условий лицензирования опасных производственных объектов;

г) обеспечение доступа к проектной документации по опасным производственным объектам;

д) обеспечение производственного контроля за соблюдением требований к обеспечению промышленной безопасности;

е) учет работников, занятых на опасных производствах, учет проведения аттестации работников;

ж) моделирование чрезвычайных ситуаций и управление рисками на опасных производственных объектах;

з) планирование и контроль необходимых мероприятий и действий;

и) мониторинг соблюдения нормативных требований, осуществление комплексного управления операционными рисками, связанными с экологией, охраной труда и промышленной безопасностью;

3) мониторинг доступа на охраняемые государственные объекты, включая:

а) организацию доступа к видеопотоку с камер, принадлежащих государственным объектам;

б) фиксацию событий несанкционированного проникновения в охраняемую зону (нарушение периметра) и уведомление о нем соответствующих служб;

в) геолокацию в режиме реального времени экстренных ситуаций несанкционированного доступа на объекты;

г) акустический мониторинг (крики, удары, хлопки, выстрелы, бой стекла);

4) обеспечение экстренной связи, включая:

а) обеспечение возможности предоставления прямой, экстренной связи со службами экстренного реагирования посредством специальных устройств (типа "гражданин - полиция"), расположенных на территории муниципального образования, в том числе в местах частого скопления людей и потенциально опасных местах;

б) геолокацию точки вызова экстренной службы;

в) отслеживание ситуации через доступ к видеопотоку в режиме реального времени.

5.2.4 Назначение и функциональность сегмента "Обеспечение

безопасности имущественного комплекса"

Сегмент "Обеспечение безопасности имущественного комплекса" предназначен для комплексной автоматизации задач управления активами и ресурсами муниципального образования, управления градостроительной политикой и обеспечения эффективного взаимодействия органов местного самоуправления, организаций и населения в сфере градостроения и имущественных отношений.

КСА "Обеспечение безопасности имущественного комплекса" должен обеспечивать выполнение следующих функций:

1) ведение электронного плана города;

2) ведение "дежурного плана города", включая:

а) обеспечение возможности приема документов об изменениях на дежурных планшетах города и предоставление возможности занесения семантической информации;

б) обеспечение выписками из генерального плана территории всех структур, осуществляющих строительную деятельность;

3) поддержку принятия решений при управлении муниципальными активами, включая:

а) планирование ремонтных работ и обслуживания;

б) планирование застройки и переноса объектов;

в) моделирование возможных ситуаций при застройке территорий и прокладке инфраструктуры;

4) мониторинг и профилактику безопасности в социальной сфере, включая:

а) санитарно-эпидемиологический контроль, в том числе мониторинг заболеваемости населения, мониторинг инфекционных, паразитарных болезней и отравлений людей, мониторинг особо опасных болезней сельскохозяйственных животных и рыб, мониторинг карантинных и особо опасных болезней;

б) профилактику предотвращения преступлений и чрезвычайных ситуаций на базе анализа расположения и доступности объектов социальной инфраструктуры, статистики правонарушений, включая мониторинг продовольственной безопасности, мониторинг правонарушений в торговле, включая случаи выявления просроченных товаров, контрафактной продукции, нарушений в области лицензирования и правил торговли;

5) ведение реестров объектов капитального строительства в составе:

а) реестров объектов капитального строительства с указанием расположения внутренних инженерных коммуникаций;

б) реестров технических условий по различным видам инженерного обеспечения объектов капитального строительства и земельных участков;

6) ведение реестров электросетей, трасс линий электропередачи и энергетического хозяйства в составе:

а) реестровой и пространственной информации об объектах электроснабжения и электросетях;

б) реестра ремонтных работ на объектах энергетической инфраструктуры;

7) ведение реестров сетей и сооружений водоснабжения в составе:

а) реестровой и пространственной информации об объектах водоснабжения;

б) паспортных данных объектов водоснабжения;

в) данных гидравлического расчета сетей водоснабжения;

г) реестра ремонтных работ;

8) ведение реестров тепловых сетей в составе:

а) реестровой и пространственной информации об объектах теплоснабжения;

б) паспортных данных объектов теплоснабжения;

в) данных теплогидравлического расчета сетей теплоснабжения;

г) реестра ремонтных работ;

9) ведение реестров дорог в составе:

а) реестровой и пространственной информации об объектах транспортной инфраструктуры;

б) паспортных данных объектов транспортной инфраструктуры;

в) реестра ремонтных работ;

10) ведение реестров телекоммуникаций в составе:

а) реестровой и пространственной информации об объектах телекоммуникации;

б) паспортов объектов;

в) реестров ремонтных и строительных работ;

11) ведение социального реестра в составе:

а) реестровой и пространственной информации об объектах социальной сферы, а именно детских дошкольных учреждениях, школах, лечебно-профилактических учреждениях, спортивных учреждениях, базах отдыха;

б) базы данных персонала, аккредитованного к работе на объектах социальной сферы;

в) базы данных демографических и социальных характеристик населения;

12) ведение реестров мест обработки и утилизации отходов;

13) ведение реестров природоохранных и рекреационных зон и паркового хозяйства в составе:

а) пространственной информации об особо охраняемых территориях, зеленых насаждениях, парках и рекреационных зонах;

б) базы данных о промышленных предприятиях и их влиянии на экологию;

в) расчетных прогнозных моделей зон распространения выбросов от промышленных предприятий и влияния выбросов на среду жизнедеятельности населения.

5.3 Требования к внутреннему и внешнему взаимодействию КСА

функционального блока "Безопасность населения и муниципальной

(коммунальной) инфраструктуры"

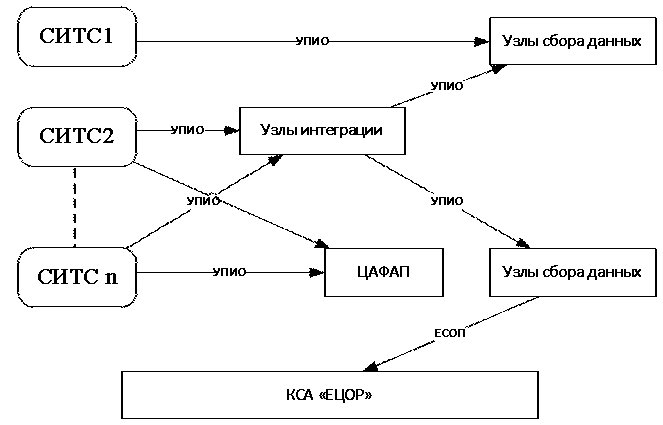

КСА сегментов "Безопасность населения и муниципальной (коммунальной) инфраструктуры" должны взаимодействовать между собой, со смежными КСА, входящими в состав АПК "Безопасный город" через КСА ЕЦОР.

Для информационного взаимодействия, непредусмотренного протоколами Единого стека открытых протоколов, допускается взаимодействие подсистем КСА, входящих в состав функционального блока "Безопасность населения и муниципальной (коммунальной) инфраструктуры" напрямую.

Взаимодействие КСА подсистем функционального блока "Безопасность населения и муниципальной (коммунальной) инфраструктуры" должно осуществляться на основе стандартов на архитектуру построения системных сервисов (служб) и взаимно-совместимых приложений (стандарты типа CORBA, DCOM, SOAP/XML, RPC, RMI или JSON).

Должны быть обеспечены следующие требования к характеристикам взаимосвязи КСА функционального блока "Безопасность населения и муниципальной (коммунальной) инфраструктуры" между собой и подсистемами смежных КСА:

- внутреннее взаимодействие подсистем функционального блока "Безопасность населения и муниципальной (коммунальной) инфраструктуры" и взаимодействие с сегментами смежных функциональных блоков должно осуществляться на основе открытых протоколов Единого стандарта открытых протоколов;

- КСА функционального блока "Безопасность населения и муниципальной (коммунальной) инфраструктуры" должны проектироваться на основе мультисервисной цифровой сети передачи данных. Узлы мультисервисной цифровой сети должны быть объединены сетевым протоколом IP;

- все сетевые видеокамеры или кодеры (преобразователи аналогового сигнала в цифровой) должны поддерживать отраслевой стандарт, определяющий протоколы взаимодействия - ONVIF версии 1.02 или выше;

- все передатчики сетевого видео, включая камеры и видеосервера, должны поддерживать компрессию H.264 Main Profile, MJPG для передачи потокового видео и JPEG для передачи отдельных кадров;

- видеоаналитические сервера, подключаемые к сетевым камерам, должны на выходе поддерживать ONVIF версии 2.2 или выше, тип устройства аналитика сетевого видео (NVA) для передачи видео и результатов работы видеоаналитики от сервера к другим компонентам подсистемы;

- сжатое видео должно передаваться по протоколу RTP/RTSP с компрессией H.264 (Main Profile или High Profile) и компрессией MJPG;

- тревожные кадры или фрагменты тревожных кадров должны передаваться в формате JPEG;

- тревожные сообщения, формируемые видеоаналитическими серверами, должны передаваться по протоколу XML/SOAP в соответствии со схемами XML, определяемыми спецификациями сервиса ONVIF Event Service;

- метаданные видеоаналитики, включая координаты объектов и их признаки, должны передаваться в соответствии со спецификациями ONVIF версии 2.2 или выше;

применение закрытых или проприетарных протоколов обмена и интерфейсов взаимодействия недопустимо.

5.3.1 Требования к внутреннему и внешнему взаимодействию КСА

сегмента обеспечения правопорядка и профилактики

правонарушений

КСА функционального блока обеспечения правопорядка и профилактики правонарушений должны взаимодействовать с подсистемой интеграции данных КСА ЕЦОР.

КСА функционального блока обеспечения правопорядка и профилактики правонарушений должны предоставлять подсистеме комплексного мониторинга КСА ЕЦОР возможность подключения и управления оконечными устройствами в соответствии с определенными регламентами доступа, а также возможность получения необходимых данных, предусмотренных соответствующим протоколом Единого стека открытых протоколов.

5.3.2 Требования к внутреннему и внешнему взаимодействию КСА

сегмента обеспечения защиты от чрезвычайных ситуаций

природного и техногенного характера и пожаров