Приказ ФНС России от 13.01.2012 N ММВ-7-4/6@

МИНИСТЕРСТВО ФИНАНСОВ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНАЯ НАЛОГОВАЯ СЛУЖБА

ПРИКАЗ

от 13 января 2012 г. N ММВ-7-4/6@

ОБ УТВЕРЖДЕНИИ КОНЦЕПЦИИ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ФЕДЕРАЛЬНОЙ НАЛОГОВОЙ СЛУЖБЫ

В целях реализации статей 14 и 16 Федерального закона от 27.07.2006 N 149-ФЗ "Об информации, информационных технологиях и о защите информации" (Собрание законодательства Российской Федерации, 2006, N 31, ст. 3448; 2010, N 31, ст. 4196) приказываю:

1. Утвердить Концепцию информационной безопасности Федеральной налоговой службы (далее - Концепция) согласно приложению к настоящему приказу.

2. Начальникам (исполняющим обязанности начальника) структурных подразделений центрального аппарата ФНС России, руководителям (исполняющим обязанности руководителя) территориальных органов ФНС России и организаций, находящихся в ведении ФНС России, организовать ознакомление всех работников с Концепцией и обеспечить соблюдение ее требований в практической работе.

3. Признать утратившим силу приказ ФНС России от 29.08.2006 N САЭ-3-27/559@ "Об утверждении концепции".

4. Контроль за исполнением настоящего приказа оставляю за собой.

Руководитель Федеральной

налоговой службы

М.В.МИШУСТИН

Утверждена

приказом Федеральной

налоговой службы

от 13 января 2012 г. N ММВ-7-4/6@

КОНЦЕПЦИЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ФЕДЕРАЛЬНОЙ НАЛОГОВОЙ СЛУЖБЫ

I. ОБЩИЕ ПОЛОЖЕНИЯ

1.1. Назначение Концепции

Настоящая Концепция информационной безопасности Федеральной налоговой службы (далее - Концепция) определяет систему взглядов на проблему обеспечения безопасности информации, обрабатываемой в ФНС России, ее территориальных органах и подведомственных организациях, а также при осуществлении информационного взаимодействия налоговых органов между собой, с федеральными органами государственной власти, при оказании государственных услуг юридическим и физическим лицам. Концепция представляет собой систематизированное изложение целей, задач, принципов построения, организационных и технических аспектов обеспечения информационной безопасности (далее - ИБ), устанавливает требования и практические правила управления обеспечением ИБ, базовый уровень и режим защиты информации, обязательный к исполнению налоговыми органами, а также взаимодействующими организациями и налогоплательщиками, пользующимися информационными ресурсами (далее - ИР) ФНС России.

Федеральная налоговая служба (ФНС России) является федеральным органом исполнительной власти и осуществляет свою деятельность непосредственно и через свои территориальные органы во взаимодействии с другими федеральными органами законодательной и исполнительной власти, органами исполнительной власти субъектов Российской Федерации (далее - государственные органы власти), органами местного самоуправления и иными организациями. ФНС России и ее территориальные органы составляют единую централизованную систему налоговых органов.

Главной задачей налоговых органов является контроль за соблюдением законодательства о налогах и сборах, правильностью исчисления, полнотой и своевременностью внесения в бюджетную систему Российской Федерации налогов и сборов, а в случаях, предусмотренных законодательством, - за правильностью исчисления, полнотой и своевременностью внесения в бюджетную систему Российская Федерация других обязательных платежей, а также за производством и оборотом табачной продукции, за соблюдением валютного законодательства Российской Федерации в пределах своей компетенции. В рамках утвержденных Административных регламентов, ФНС России оказывает государственные услуги, в том числе и в электронном виде, и осуществляет электронное информационное взаимодействие с государственными органами власти.

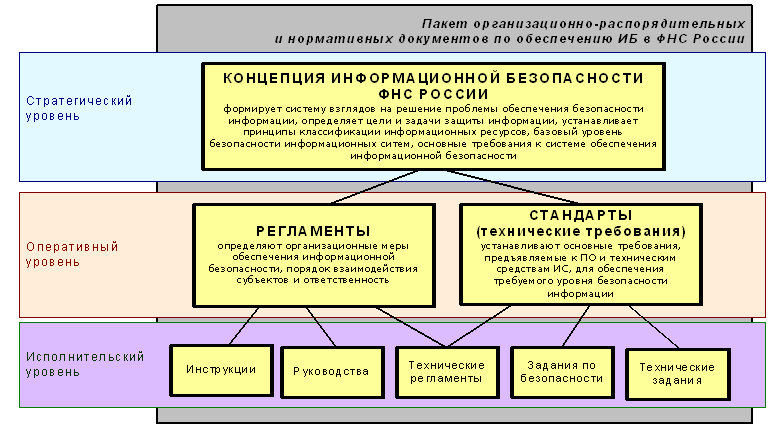

Правила, позволяющие эффективно организовать процесс обеспечения безопасности информации, представляют сложную иерархическую систему инструкций и регламентов, предназначенных для исполнения различными категориями работников ФНС России. Совокупность таких правил формирует Политику безопасности <1> ФНС России. Концепция является документом Политики ИБ ФНС России, отражающим официально принятую в ФНС России систему взглядов на обеспечение безопасности информации и пути ее решения.

--------------------------------

<1> Р 50.1.053-2005. Рекомендации по стандартизации. Информационные технологии. Основные термины и определения в области технической защиты информации.

Концепция не является техническим проектом системы защиты информации (далее - СиЗИ), а определяет пути достижения требуемого уровня защищенности информации (обеспечения ее целостности, доступности и конфиденциальности) при повседневной деятельности налоговых органов и в ходе оказания государственных информационных услуг через создание продуманной, многокаскадной системы обеспечения информационной безопасности (далее - СОИБ). СОИБ должна строиться на основе комплексирования разнообразных организационных и технических мер защиты, опираться на современные методы прогнозирования, анализа и моделирования возможных угроз безопасности информации и снижения (ликвидацию) ущерба от их воздействия.

Концепция дает возможность выработки стратегической линии, долгосрочных подходов к комплексному решению задач обеспечения ИБ, учитывающих прогнозы развития информационных технологий, появления новых угроз ИБ, тенденций развития методов и средств защиты информации и позволяющих адаптировать СОИБ к любой достаточно сложной и изменчивой ситуации.

Нормативные и организационно-распорядительные документы ФНС России, затрагивающие вопросы ИБ, должны разрабатываться с учетом положений настоящей Концепции и не противоречить им.

1.2. Сфера применения Концепции

Положения Концепции предназначены для использования в практической деятельности должностных лиц, ответственных за создание и использование информационных систем (далее - ИС) ФНС России и развитие телекоммуникационной инфраструктуры, представителей проектных и сервисных организаций, по обеспечению требуемого уровня защищенности ИР ФНС России, а также участников информационного взаимодействия, по соблюдению ими установленных требований безопасности информации.

Положения Концепции могут быть использованы для обеспечения защиты информации, полученной от органов государственной власти и организаций. Дополнительные или взаимно оговоренные сторонами требования по защите не могут ослаблять уровень ИБ ИС ФНС России.

Концепция должна способствовать установлению единой технической политики в сфере обеспечения ИБ и созданию необходимых условий для соответствующих эффективных действий подразделений налоговых органов. Концепция является методологической основой:

при формировании единой политики обеспечения ИБ в ФНС России;

при разработке и совершенствовании документов методического и организационного обеспечения безопасности информации;

при выработке лицами, ответственными за реализацию политики ИБ, взаимосвязанных и согласованных мер защиты организационного и технического характера;

при разработке уполномоченными лицами ФНС России и проектными организациями предложений по созданию и развитию ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России;

при принятии должностными лицами ФНС России управленческих решений по реализации выработанной политики обеспечения ИБ;

при определении ролей и ответственности должностных лиц и работников ФНС России в сфере обеспечения безопасности информации;

при координации деятельности налоговых органов, учреждений и организаций, подведомственных ФНС России, по созданию, развитию и эксплуатации ИС налоговых органов;

при разработке замысла защиты информации в ИС налоговых органов, концепции облика СиЗИ ИС в соответствии с ГОСТ Р 51583-2000 "Защита информации. Порядок создания автоматизированных систем в защищенном исполнении. Общие положения";

при разработке технических заданий (далее - ТЗ) на создание (модернизацию) объектов информатизации налоговых органов.

Требования по защите информации и проектированию защищенных ИС ФНС России конкретизируются в других документах Политики ИБ ФНС России с указанием комплекса мер и средств, направленных на выявление, предотвращение и противодействие различным угрозам безопасности информации.

1.3. Правовая основа обеспечения ИБ ФНС России

Правовой основой обеспечения ИБ являются положения Конституции Российской Федерации, федеральных законов, указов Президента Российской Федерации, постановлений и распоряжений Правительства Российской Федерации, нормативных правовых актов законодательства Российской Федерации, нормативных и руководящих документов ФСТЭК России и ФСБ России по вопросам защиты информации.

При реализации функций государственного управления и оказания государственных услуг ФНС России обрабатывается информация, содержащая сведения, составляющие:

государственную тайну;

налоговую тайну;

персональные данные;

коммерческую и банковскую тайны;

служебную тайну ФНС России и других органов государственной власти;

сведения, на основании которых принимаются управленческие решения в системе финансово-кредитной и банковской деятельности, отнесенные к сведениям ключевой системы информационной инфраструктуры;

открытые сведения, подмена, искажение или уничтожение которых может нанести ущерб интересам отдельных граждан, организаций, обществу и государству в целом.

Базовыми законами в области обеспечения ИБ является Федеральный закон от 27.07.2006 N 149-ФЗ "Об информации, информационных технологиях и защите информации" и Закон Российской Федерации от 21.07.1993 N 5485-1 "О государственной тайне", устанавливающие необходимость защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации.

Основу правового обеспечения деятельности ФНС России устанавливает Налоговый кодекс Российской Федерации (далее - НК РФ), вводящий понятие налоговой тайны.

Особое место в правовой основе обеспечения ИБ занимают Федеральный закон от 27.07.2006 N 152-ФЗ "О персональных данных" и положения нормативно-методических документов по обеспечению безопасности информации в ключевых системах информационной инфраструктуры (далее - КСИИ).

Действующее в настоящее время постановление Правительства Российской Федерации от 03.11.94 N 1233 "Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти" относит к служебной тайне любую информацию, которая касается деятельности органов государственной власти, ограничение на распространение которой диктуется служебной необходимостью. Должностные лица и работники налоговых органов могут иметь доступ к производственной (коммерческой) тайне налогоплательщиков, поэтому необходимо также руководствоваться Гражданским кодексом Российской Федерации (далее - ГК РФ) и Федеральным законом от 29.07.2004 N 98-ФЗ "О коммерческой тайне".

При организации электронного взаимодействия с другими органами государственной власти, а также оказанием государственных услуг налогоплательщикам, наряду с нормативными документами, регламентирующими технические аспекты защиты телекоммуникационной инфраструктуры системы межведомственного электронного взаимодействия (СМЭВ), административными регламентами, необходимо опираться на положения Федерального закона от 06.04.2011 N 63-ФЗ "Об электронной подписи", обеспечивающего юридическую значимость электронных документов.

Необходимо также учитывать, что одним из направлений государственной политики в сфере информатизации является формирование и защита ИР государства, как национального достояния.

В постановлении Правительства Российской Федерации от 25.12.2009 N 1088 "О единой вертикально интегрированной государственной автоматизированной информационной системе "Управление" предусмотрено обеспечение единства методологической основы для всех ИС органов государственной власти, и в частности, стандартов, технологий, форматов и протоколов взаимодействия, обеспечения комплексной безопасности ИР.

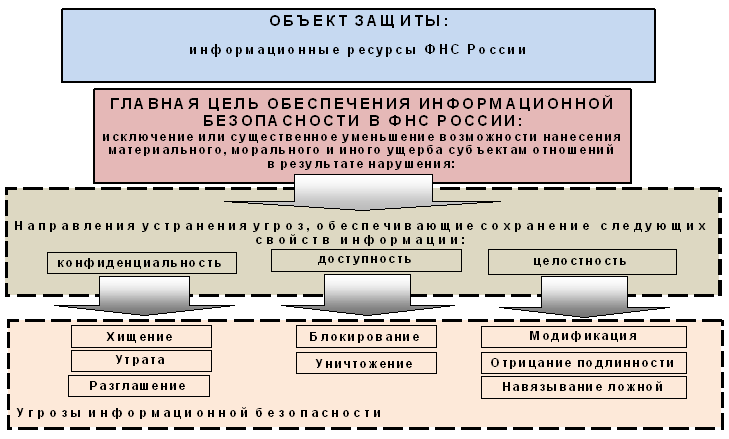

1.4. Цели обеспечения безопасности информации в ФНС России

Главной целью обеспечения безопасности информации в ФНС России является предотвращение (минимизация) ущерба субъектам правоотношений в результате противоправных действий с информацией, приводящих к ее разглашению, утрате, утечке, искажению (модификации), уничтожению или незаконному использованию, либо нарушению работы ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России, используемой для информационного обмена и взаимодействия с органами государственной власти и организациями.

Основными целями обеспечения безопасности информации являются:

предотвращение несанкционированного доступа к информации;

предотвращение нарушений прав субъектов при обработке информации;

предупреждение последствий нарушения порядка доступа к информации;

недопущение воздействия на технические средства обработки информации;

недопущение деструктивного информационного воздействия на информацию.

1.5. Основные задачи обеспечения безопасности информации

в ФНС России

Основными задачами, вытекающими из целей обеспечения безопасности информации в ФНС России, являются:

совершенствование политики ФНС России в области ИБ при создании и внедрении ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России;

обеспечение соответствия мер и средств защиты информации в ИС налоговых органов положениям нормативных документов по безопасности информации;

совершенствование нормативно-правовой базы обеспечения ИБ, координация деятельности налоговых органов по защите информации;

обеспечение полноты, достоверности и оперативности получения информации налогоплательщиками и органами государственной власти, а также информационной поддержки принятия управленческих решений центральным аппаратом ФНС России;

защита от вмешательства в процесс функционирования ИС налоговых органов посторонних лиц, совершенствование СиЗИ, ее организации, форм и методов предотвращения и нейтрализации угроз ИБ, ликвидации последствий;

предотвращение, в том числе с использованием организационно-правовых мер и технических средств защиты информации, несанкционированных действий и незаконных посягательств на ИР ФНС России со стороны посторонних лиц и работников ФНС России, не имеющих соответствующих полномочий;

регистрация событий, влияющих на безопасность информации, обеспечение полной подконтрольности и подотчетности выполнения всех операций, совершаемых в ИС налоговых органов;

своевременное выявление, оценка и прогнозирование источников угроз, причин и условий, способствующих нанесению ущерба интересам субъектов, нарушению нормального функционирования и развития ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России;

анализ рисков реализации угроз, оценка возможного ущерба, предотвращение неприемлемых для ФНС России последствий нарушения ИБ, создание условий для минимизации, локализации и максимально возможного возмещения ущерба;

обеспечение возможности восстановления актуального состояния ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России при нарушении ИБ;

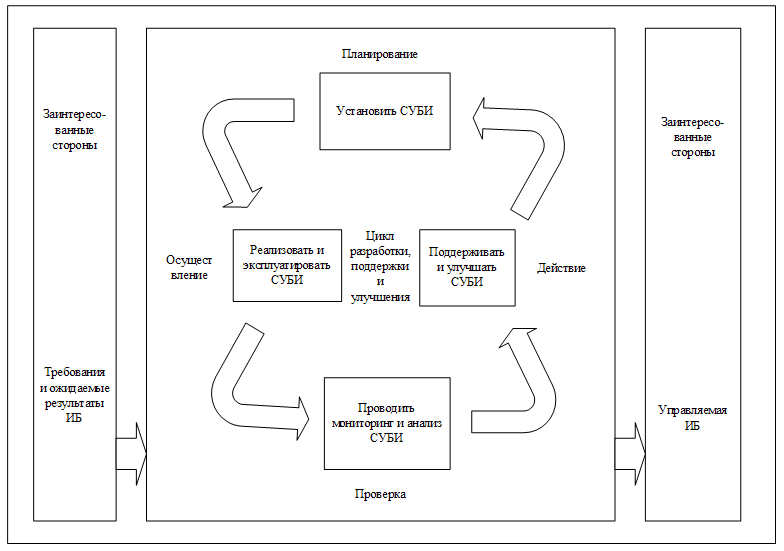

создание системы управления информационной безопасностью.

1.6. Ответственность за реализацию положений Концепции

За реализацию положений Концепции отвечают лица, входящие в организационную структуру системы обеспечения безопасности информации ФНС России, в том числе (но не ограничиваясь):

структурные подразделения центрального аппарата ФНС России;

территориальные органы и подведомственные учреждения ФНС России;

научно-исследовательские организации ФНС России;

разработчики ИС и объектов информатизации ФНС России.

Ответственность за реализацию положений Концепции конкретизируется в должностных регламентах (инструкциях) с учетом организационной структуры ФНС России и локальных нормативных документов ФНС России.

II. ОБЪЕКТЫ ЗАЩИТЫ

2.1. Информация, как объект права

ФНС России обеспечивает в пределах своей компетенции защиту сведений, составляющих охраняемую законом тайну, а также контроль и координацию деятельности по защите таких сведений в налоговых органах.

Информация, содержащаяся в ИР ФНС России, а также иные имеющиеся в распоряжении ФНС России сведения и документы являются государственными ИР. Они формируются в процессе деятельности налоговых органов. Часть из них может быть отнесена к общедоступной информации, а часть - к информации ограниченного доступа, в том числе составляющей государственную, налоговую, служебную, коммерческую тайну, персональные данные, информацию о КСИИ или относиться к охраняемым результатам интеллектуальной деятельности. Часть открытых ИР ФНС России содержит сведения, неправомерное обращение с которыми может нанести ущерб гражданам, организациям, обществу.

Осуществление права на ограничение доступа к информации не должно нарушать законные права других лиц на доступ к такой информации. Условия и порядок доступа к ИР определяются обладателем этих ИР.

2.2. Информация, как объект защиты

Объектом защиты являются ИР налоговых органов (библиотеки, архивы и фонды; банки, базы и файлы данных; отдельные документы на традиционных носителях), содержащие зафиксированные на материальном носителе (независимо от его формы) сведения, используемые в процессе сбора, обработки, накопления, хранения, распространения, взаимодействия в рамках исполнения возложенных на ФНС России функций и оказания государственных услуг.

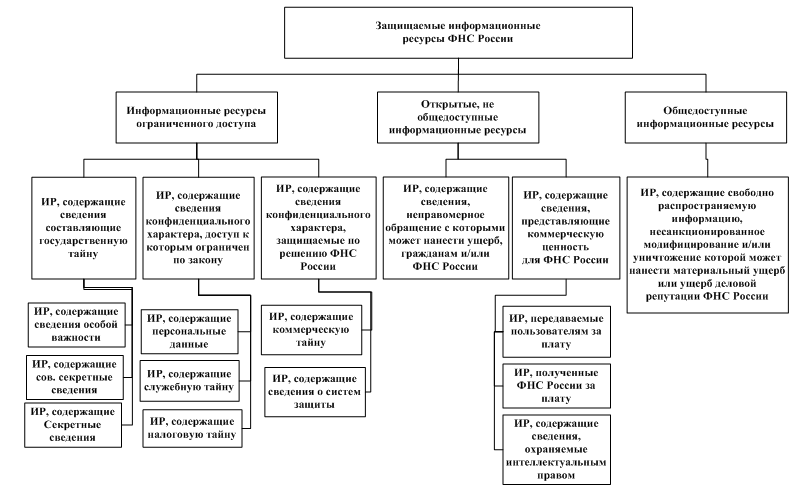

К защищаемым ИР ФНС России относятся:

1. ИР, содержащие информацию ограниченного доступа (распространения):

государственная тайна (в соответствии с "Перечнем сведений, отнесенных к государственной тайне");

конфиденциальная информация (конфиденциальные ИР), в том числе:

- налоговые ИР;

- ИР персональных данных;

- служебные ИР;

- технологические ИР;

- ИР КСИИ.

Защита ИР, содержащих информацию ограниченного доступа (распространения), представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации;

3) реализацию права на доступ к информации в соответствии с законодательством Российской Федерации.

2. ИР, содержащие общедоступную (публичную) информацию (далее - Открытые ИР).

К общедоступной информации относятся общеизвестные сведения и иная информация, доступ к которой не может быть ограничен, а именно к:

1) нормативным правовым актам, затрагивающим права, свободы и обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления;

2) информации о состоянии окружающей среды;

3) информации о деятельности налоговых органов, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную тайну или информацию ограниченного доступа (распространения));

4) информации, накапливаемой в государственных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

5) иной информации, недопустимость ограничения доступа к которой установлена федеральными законами.

К Открытым ИР относятся открытые налоговые ИР, открытые регистрационные ИР, общедоступные ИР и инфраструктурные ИР.

Защита Открытых ИР представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от уничтожения, модифицирования, блокирования, а также от иных неправомерных действий в отношении такой информации;

2) реализацию права каждого на доступ к информации.

2.2.1. ИР, содержащие информацию ограниченного доступа

(распространения)

К ИР ФНС России, содержащим информацию ограниченного доступа (распространения), относятся государственная тайна и информация конфиденциального характера:

налоговые ИР - ресурсы по государственной регистрации налогоплательщиков; содержащие полученные налоговыми органами сведения о налогоплательщиках: охраняемые налогоплательщиком сведения о производственной деятельности и коммерческой деятельности (ресурсы: "Недействительные паспорта", "Банковские счета", НДС, "Налоговая отчетность по форме 7-НП", "Сведения о физических лицах", частично: "ЕГРИП", "ЕГРЮЛ" в части сведений о номере документа, о дате выдачи и об органе, выдавшем документ, удостоверяющий личность физического лица и т.д.);

ИР персональных данных - ресурсы, содержащие сведения, составляющие персональные данные работников налоговых органов (ресурсы: "Бухгалтерия", "Кадры", "Электронные адреса", "Бюро пропусков", "Учет планирования и распределения путевок работникам ФНС России в ФБЛПУ ФНС России" и другие);

Служебные ИР - ресурсы, содержащие агрегированные сведения, необходимые для обеспечения работы информационно-аналитической системы ФНС России (витрины данных), в том числе содержащие сведения, необходимые для решения комплексной задачи "Управление финансами", а также содержащие сведения, составляющие служебную тайну взаимодействующих с ФНС России органов государственной власти, передаваемые в рамках межведомственного электронного документооборота (ресурсы: "База данных деклараций об объемах производства и оборота этилового спирта и алкогольной продукции", "Однодневка", "Реестр операций с нефтепродуктами", "Журнал учета федеральных специальных марок для маркировки алкогольной продукции", "СЭД ФНС России", "Финансовое планирование", "Анализ финансово-хозяйственной деятельности налоговых органов" и т.д.);

Технологические ИР - ресурсы, содержащие сведения о принципах, методах, технических решениях и правилах обеспечения безопасности информации в ФНС России и ее территориальных органах (ресурсы: "Безопасность", "Реестр" и т.д.).

2.2.2. Информационные ресурсы, содержащие

открытую информацию

К ИР, содержащих открытую информацию, которые подлежат защите от уничтожения, модифицирования, блокирования, а также от иных неправомерных действий в отношении такой информации, и на реализацию права на доступ к информации относятся:

Открытые налоговые ИР - ресурсы, содержащие сведения о нарушениях законодательства о налогах и сборах и мерах ответственности за эти нарушения, а также сведения, передаваемые средствам массовой информации и размещаемые на Интернет-сайтах ФНС России и государственных органов власти, в соответствии с законодательством Российской Федерации;

Базовые государственные ИР - ресурсы, содержащие сведения, по реализации государственной услуги, по регистрации юридических лиц и индивидуальных предпринимателей, а также ресурсы, подключаемые к единой системе межведомственного электронного взаимодействия (ресурсы: "Ответ"; "ЕГРН", "ЕГРИП", "ЕГРЮЛ" (за исключением сведений, отнесенных к информации ограниченного доступа));

Общедоступные ИР - ресурсы, размещаемые на Интернет-сайтах ФНС России и Управлений ФНС по субъектам РФ, на открытых почтовых и публичных серверах ФНС России, содержащие информацию о деятельности налоговых органов, в соответствии с Федеральным законом N 8-ФЗ "Об обеспечении доступа к информации о деятельности государственных органов и органов местного самоуправления" (ресурсы: "Правовые БД"; "Жалобы"; "Интернет-сайт ФНС России"; "Интернет-сайты Управлений ФНС по субъектам РФ"). Такие ресурсы могут содержать сведения из реестров, баз данных (за исключением информации ограниченного доступа), электронные издания, архивы, справочники, словари, тезаурусы, классификаторы, сведения о контрактных и финансово-кредитных отношениях ФНС России с партнерами, статистические сведения, результаты социологических и статистических исследований, открытые аналитические и справочные материалы.

Инфраструктурные ИР - ресурсы, содержащие командную (управляющую и измерительную) и служебно-технологическую информацию (базы и файлы данных, документация, конфигурационные файлы, таблицы маршрутизации, а также информация о подсистемах жизнеобеспечения и физической безопасности, о состоянии каналов связи, планах обеспечения бесперебойной работы), информацию телекоммуникационной инфраструктуры налоговых органов, которая не относится к информации с ограниченным доступом, а также сведения о их создании, структуре, системе управления и защиты.

Нарушение деятельности телекоммуникационной инфраструктуры ФНС России может иметь катастрофические последствия. В таких системах не содержится информации ограниченного доступа, однако несанкционированное информационное воздействие на системы, осуществляющие сбор, формирование, распространение и использование информации и предназначенные для обеспечения деятельности телекоммуникационной инфраструктуры налоговых органов, может привести к выводу ее из строя или к нарушению ее функционирования.

2.3. Элементы инфраструктуры, как объекты защиты

Информация не может быть рассмотрена в отрыве от элементов инфраструктуры ИС ФНС России (объекта информатизации), на которых она обрабатывается (хранится, обсуждается), поэтому точкой приложения усилий по защите ИР является инфраструктура ИС налоговых органов (объекты информатизации), в том числе:

помещения, здания, объекты, сооружения, передвижные объекты ФНС России, предназначенные для работы с информацией;

оборудование ИС (серверные комплексы, рабочие станции пользователей, технические средства ввода/вывода информации, комплексы сканирования документов, принтеры, средства хранения и архивирования данных, программно-аппаратные средства удостоверяющего центра, источники бесперебойного питания);

телекоммуникационные сети и системы (активное и пассивное коммуникационное оборудование, система управления, мониторинга и обслуживания инфраструктурой);

средства и системы связи и передачи данных (ведомственной, междугородней, городской, внутренней);

программные средства (операционные системы, системы управления базами данных, другое общесистемное, специальное и прикладное программное обеспечение);

средства защиты информации (далее - СЗИ);

технические средства приема, передачи и обработки информации (звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации);

средства обеспечения жизнедеятельности объектов (гарантированные и бесперебойные системы электропитания и заземления объектов, системы пожарной и охранной сигнализации, электронные системы контроля и управления доступом на территорию и в помещения, системы громкоговорящей связи и оповещения, системы кондиционирования, отопления, вентиляции и пожаротушения).

Информация может быть представлена в виде электронных сообщений (электронных документов), формируемых в ходе информационного взаимодействия с государственными органами, исполнения ФНС России своих функций государственного управления и оказания государственных информационных услуг. Используемые при этом технологии информационного взаимодействия должны обеспечивать требуемый уровень защиты ИР при использовании:

обмена электронными сообщениями между налоговыми органами, налогоплательщиками и взаимодействующими структурами;

обмена электронными файлами в рамках электронного документооборота, с применением электронной подписи;

обмена файлами между налоговыми органами и взаимодействующими государственными органами на машинных носителях;

Web-доступа налогоплательщиков при получении государственных услуг с использованием ИР налоговых органов;

технологий терминального доступа работников налоговых органов к ИР ФНС России.

Информация может быть представлена на различных материальных носителях, к которым относятся:

бумажные носители информации (документы);

машинные носители информации (магнитные, магнитооптические, оптические, flash-накопители, карты памяти различных типов и др.).

Информация может распространяться в виде информативных сигналов (электрические сигналы, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта информация, обрабатываемая в ИС).

ИС ФНС России относятся к ключевым системам информационной инфраструктуры (КСИИ), которая осуществляет контроль за процессами наполнения бюджета Российская Федерация и официальное информационное обслуживание граждан. В результате деструктивных информационных воздействий на ИС ФНС России может сложиться чрезвычайная ситуация или будут нарушены выполняемые ФНС России функции управления со значительными негативными социальными последствиями.

III. СУБЪЕКТЫ ОТНОШЕНИЙ

3.1. Российская Федерация, как субъект отношений

В контексте настоящей Концепции, Российская Федерация является субъектом правоотношений в информационной сфере и выступает на равных началах с иными участниками таких отношений. От лица Российской Федерации ее правомочия исполняют органы государственной власти в пределах их компетенции.

Российская Федерация через уполномоченные органы государственной власти осуществляет регулирование отношений, связанных с поиском, получением, передачей, производством и распространением информации с применением информационных технологий (информатизации), развитием ИС различного назначения для обеспечения граждан (физических лиц), организаций, государственных органов и органов местного самоуправления информацией, а также обеспечением взаимодействия таких систем. Российская Федерация может выступать как:

собственник ИР, содержащих сведения, составляющие государственную тайну, независимо от места их расположения;

собственниц государственных ИР, созданных на средства бюджета Российской Федерации;

правообладатель защищаемой авторским правом информации, полученной Российской Федерацией на законных основаниях;

регулятор отношений в информационной сфере и сфере ИБ в Российской Федерации.

3.2. Государственные органы, как субъекты отношений

Управление государственными ИР осуществляет Правительство Российской Федерации, которое назначает орган государственной власти, наделенный полномочиями реализации от лица государства прав обладателя информации и выступающий самостоятельным субъектом отношений. Компетенция каждого органа государственной власти по владению или пользованию государственными информационными ресурсами устанавливается в Положении о государственном органе, определяющем его статус. Уполномоченные федеральные органы государственной власти выступают так же, как организации, осуществляющие реализацию государственной политики в области обеспечения безопасности информации, устанавливающие обязательные и рекомендательные требования по обеспечению защиты информации с ограниченным доступом, предотвращения ее утечки по техническим каналам, несанкционированного доступа к ней, специальных воздействий на информацию (носители информации) в целях ее добывания, уничтожения, искажения и блокирования доступа к ней, а также специальные и контрольные функции.

Органы государственной власти, с которыми ФНС России осуществляет информационное взаимодействие, могут выступать как:

обладатели государственных информационных ресурсов, в том числе содержащих сведения, составляющие государственную тайну, переданных им в управления в соответствии с их статусом, созданными органами государственной власти для целей исполнения государственных функций и оказания государственных услуг или приобретенными на законных основаниях;

операторы информационных систем, созданных для исполнения им своих государственных функций и предоставления государственных информационных услуг;

операторы персональных данных, организующие сбор и обработку персональных данных, необходимых для исполнения государственных функций и оказания государственных информационных услуг в соответствии с законодательством Российской Федерации и установленными полномочиями;

лица, осуществляющие обработку персональных данных по поручению оператора, которые необходимы им для исполнения государственных функций и оказания государственных информационных услуг;

правообладатели защищаемой авторским правом информации, полученной органом государственной власти на законных основаниях;

пользователи информационных ресурсов ФНС России, необходимых для исполнения государственных функций и оказания государственных услуг;

регуляторы, устанавливающие требования по защите информации, содержащейся в информационных системах и осуществляющие контроль их исполнения, устанавливающие ограничения использования определенных СЗИ и осуществлению отдельных видов деятельности в области защиты информации (только для уполномоченных органов государственной власти).

3.3. Субъекты Российской Федерации, как субъекты отношений

От лица субъекта Российской Федерации субъектом отношений выступают их органы власти и подведомственные им учреждения, наделенные полномочиями, которые в отношениях в информационной сфере могут выступать как:

обладатели ИР, в том числе, содержащих сведения, составляющие государственную тайну, переданных им Российской Федерацией в пределах полномочий по предметам совместного ведения, созданных на средства бюджета субъекта Российской Федерации для целей исполнения установленных функций и оказания государственных услуг или приобретенных на законных основаниях;

операторы ИС, созданных для исполнения им своих государственных функций и предоставления государственных информационных услуг;

операторы персональных данных, организующие сбор и обработку персональных данных, необходимых для исполнения ими своих функций и оказания государственных информационных услуг в соответствии с законодательством Российской Федерации и установленными полномочиями;

лицо, осуществляющее обработку персональных данных по поручению оператора, получившие от ФНС России доступ к персональным данным субъектов, которые необходимы им для исполнения установленных функций и оказания государственных информационных услуг;

правообладатели защищаемой авторским правом информации, полученной органами власти субъекта Российской Федерации и подведомственными им организациями и учреждениями на законных основаниях;

пользователи ИР ФНС России, необходимых им для исполнения своих функций.

3.4. ФНС России, как субъект отношений

ИР ФНС России являются государственными ИР, переданными ей в управление Правительством Российской Федерации от лица Российской Федерации. Компетенция ФНС России по владению и пользованию государственными ИР определена в Положении о Федеральной налоговой службе, устанавливающем ее статус. ФНС России может выступать как:

обладатель государственных ИР, в том числе, содержащих сведения, составляющие государственную тайну, переданных ей в управление в соответствии с установленным статусом, созданных ФНС России для целей исполнения государственных функций и оказания государственных услуг или приобретенных на законных основаниях;

оператор ИС, создаваемых для исполнения ФНС России своих государственных функций и предоставления государственных информационных услуг;

оператор персональных данных, организующий сбор и обработку персональных данных, необходимых для исполнения государственных функций и оказания государственных информационных услуг в соответствии с законодательством Российской Федерации и установленными полномочиями;

лицо, осуществляющее обработку персональных данных по поручению оператора, получившее от других операторов персональных данных доступ к персональным данным, которые необходимы им для исполнения государственных функций и оказания государственных информационных услуг;

правообладатель защищаемой авторским правом информации, полученной ФНС России на законных основаниях;

обладатель ИР, полученных от государственных органов, необходимых для исполнения государственных функций и оказания государственных услуг.

3.5. Государственные учреждения и предприятия,

как субъекты отношений

Государственные учреждения и предприятия (далее - госпредприятия) как правило органам государственной власти и их правоотношения в информационной сфере ограничены установленными для них функциями. Установленные требования по защите информации органов государственной власти являются обязательными для госпредприятий.

Госпредприятия могут осуществлять сбор и обработку информации, в том числе и персональных данных, для целей, установленных законодательством Российской Федерации и (или) необходимых для оказания государственных информационных услуг. Госпредприятия, подведомственные ФНС России, могут выступать как:

обладатели ИР, в том числе, содержащих сведения, составляющие государственную тайну, переданных им ФНС России для целей исполнения ФНС России установленных функций и оказания государственных услуг или приобретенных на законных основаниях;

операторы ИС, созданных для исполнения ФНС России государственных функций и предоставления государственных информационных услуг;

обработчики персональных данных, имеющие поручение от ФНС России на обработку персональных данных субъектов, для исполнения ФНС России установленных функций и оказания государственных информационных услуг;

правообладатели защищаемой авторским правом информации, созданной самими госпредприятиями или по их поручению, а также полученной ими на законных основаниях;

пользователи ИР ФНС России, необходимых для реализации установленных задач.

3.6. Должностные лица и работники, как субъекты отношений

Должностные лица и работники центрального аппарата ФНС России и территориальных налоговых органов, подведомственных госпредприятий, являются субъектами отношений в информационной сфере и могут выступать как:

пользователи ИР ФНС России, необходимых им для исполнения своих должностных обязанностей;

субъекты персональных данных;

правообладатели защищаемой авторским правом информации, созданной самими должностными лицами и работниками или полученной на законных основаниях.

3.7. Юридические и физические лица, как субъекты отношений

Юридические и физические лица являются с одной стороны потребителями государственных информационных услуг, а с другой стороны выступают как источники информации для ИС ФНС России по исполнению ею государственных функций. Юридические лица и индивидуальные предприниматели могут участвовать в разработке и обеспечении функционирования информационных технологий, автоматизированной поддержки деятельности налоговых органов и предоставлении ФНС России телематических услуг и услуг связи (провайдеры).

Как субъекты отношений в информационной сфере юридические и физические лица могут выступать как:

обладатели, самостоятельно создавшие ИР, необходимые ФНС России для реализации государственных функций или оказания государственных информационных услуг;

субъекты персональных данных (только для физических лиц);

лица, осуществляющие обработку персональных данных по поручению оператора, имеющие поручение от ФНС России на обработку персональных данных субъектов, для исполнения ФНС России установленных функций и оказания государственных информационных услуг;

правообладатели защищаемой авторским правом информации, созданной юридическим или физическим лицами или полученной ими на законных основаниях;

пользователи ИР ФНС России, необходимых им для получения государственных информационных услуг.

IV. РЕЖИМ ЗАЩИТЫ ИНФОРМАЦИОННЫХ РЕСУРСОВ

4.1. Обобщенная структура информационных ресурсов ФНС России

В ИС налоговых органов могут одновременно использоваться (обрабатываться) ИР различных обладателей информации, по отношению к которым установлены различные требования по степени ограничения доступа (распространения). При этом ИР, отнесенные к одной категории доступа, могут иметь различные степени ограничения доступа.

4.2. Права по установлению требований по защите

информационных ресурсов

В зависимости от принадлежности ИР и характера содержащейся в них информации, ФНС России имеет право установить требования по обеспечению ИБ (режим защиты), или обязана выполнять требования, установленные уполномоченными органами государственной власти (регуляторами) или другими обладателями информации.

Безопасность информации, содержащей государственную тайну, организуют регуляторы, которые определяют степень защиты и выдвигают требования, обязательные к исполнению всеми организациями на территории Российской Федерации. Такими органами являются:

Межведомственная комиссия (МВК) по защите государственной тайны (в части координации деятельности);

ФСБ России (в части допуска к работам со сведениями, содержащими государственную тайну, и применения криптографических (шифровальных) средств защиты информации);

ФСТЭК России (в части защиты некриптографическими методами).

Требования по защите информации, содержащейся в государственных ИС, устанавливаются федеральным органом исполнительной власти в области обеспечения безопасности (ФСБ России) и федеральным органом исполнительной власти, уполномоченным в области противодействия техническим разведкам и технической защиты информации (ФСТЭК России), в пределах их полномочий. При создании и эксплуатации государственных ИС, используемые в целях защиты информации методы и способы ее защиты должны соответствовать указанным требованиям.

Требования к использованию сети специальной связи и обеспечения ИБ (режим защиты) при использовании системы межведомственного информационного обмена определяются ФСО России.

Требования по защите информации при подключении ИС налоговых органов в рамках взаимодействия к единой системе межведомственного электронного взаимодействия (далее - СМЭВ) определяются соглашением между Минкомсвязи России и ФНС России.

Требования по обеспечению ИБ (режим защиты) открытых (общедоступных) ИР определяются ФНС России, как их обладателем, самостоятельно на основе требований, определяемых регуляторами, которые в этом случае носят рекомендательный характер. ФНС России, как обладатель сведений на законных основаниях, имеет право предъявлять требования по обеспечению режима защиты, принадлежащей ей информации, и требовать их соблюдения при передаче такой информации в другие органы государственной власти и третьим лицам. Такие требования носят обязательный характер для всех пользователей.

При обработке персональных данных ФНС России обязана принимать необходимые организационные и технические меры для защиты персональных данных (режим защиты), которые устанавливает Правительство Российской Федерации и регуляторы.

4.3. Порядок установления режима защиты ИР

Режим защиты ИР ФНС России, содержащих государственную тайну, установлен законодательством Российской Федерации.

Режим защиты в отношении ИР ограниченного доступа, не содержащих сведения, отнесенные к государственной тайне, считается установленным после принятия ФНС России следующих мер:

утверждения перечня информации, подлежащей защите в ФНС России;

ограничения доступа к защищаемым ИР, в том числе обращающимся в ИС налоговых органов;

установления порядка обращения с ИР, в том числе другими субъектами;

организации контроля за соблюдением порядка обращения к защищаемым ИР;

организации учета лиц, получивших доступ к защищаемым ИР и (или) лиц, которым защищаемая информация была предоставлена;

урегулирования отношений по использованию защищаемых ИР с работниками (трудовые договоры) и другими субъектами (гражданско-правовые договоры);

нанесения на носители, содержащие защищаемую информацию, соответствующего грифа ограничения доступа (пометки "Для служебного пользования"), если иное не установлено законодательством Российской Федерации.

V. УГРОЗЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ И БАЗОВАЯ

МОДЕЛЬ НАРУШИТЕЛЯ

5.1. Базовая модель угроз безопасности информации ФНС России

5.1.1. Область применения Базовой модели угроз

безопасности информации

Базовая модель угроз содержит единые исходные данные по актуальным для объектов налоговых органов угрозам безопасности информации, связанным с несанкционированным, в том числе случайным, доступом с целью ознакомления, изменения, копирования, неправомерного распространения информации или деструктивных воздействий на элементы ИС и обрабатываемой в них информации. Базовая модель предназначена для формирования обоснованных требований по обеспечению безопасности информации.

Базовая модель угроз представляет собой систематизированный перечень основных актуальных угроз, их источников, уровней реализации угроз, типов материальных объектов среды обработки информации, актуальных для объектов информатизации налоговых органов.

Для отдельных объектов должны быть разработаны Частные модели актуальных угроз, учитывающие особенности обработки информации на конкретном объекте. В качестве методологии выбора актуальных угроз и составления Частных моделей угроз может использоваться общая методология и положения настоящего раздела Концепции.

Базовая модель не применяется для определения требований по защите ИР ФНС России, содержащих государственную тайну, так как требования по защите такой информации устанавливаются регуляторами, исходя из степени секретности обрабатываемой информации, условий расположения ИС и выделенных помещений относительно постоянных представительств иностранных государств, обладающих правом экстерриториальности.

5.1.2. Общий подход к моделированию угроз

безопасности информации

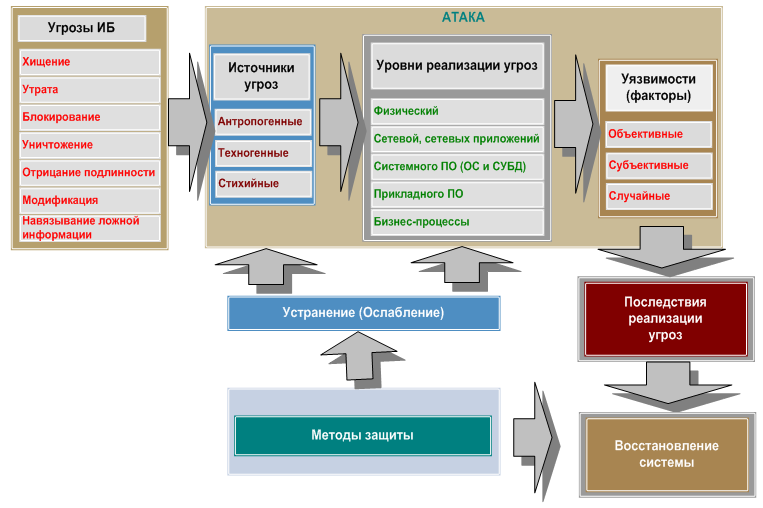

Под угрозами безопасности информации понимается совокупность условий и факторов, создающих потенциальную или реальную опасность утечки защищаемой информации, несанкционированных и (или) непреднамеренных воздействий на нее. Систематизация угроз в Базовой модели проведена по виду нарушаемого свойства безопасности информации:

1) угрозы нарушения конфиденциальности:

хищение (утечка, перехват, съем) информации и средств ее обработки;

утрата (неумышленная потеря) информации, средств ее обработки;

разглашение информации;

2) угрозы нарушения целостности информации:

модификация (искажение) информации;

отрицание подлинности информации;

навязывание ложной информации;

3) угрозы нарушения доступности информации:

блокирование информации;

уничтожение информации и средств ее обработки и хранения.

Моделирование процессов нарушения безопасности информации осуществляется применительно к объекту информатизации на основе рассмотрения логической цепочки взаимодействия при реализации угрозы:

"угроза - источник угрозы - уровень реализации - уязвимость - последствия".

В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления. Источники угроз могут находиться как внутри объекта информатизации - внутренние, так и вне его - внешние. Все источники угроз делятся на классы, обусловленные типом носителя угрозы (источника угрозы):

антропогенные источники угроз, обусловленные действиями субъекта, которые могут быть квалифицированы как умышленные или случайные проступки;

техногенные источники угроз, обусловленные техническими средствами и определяемые технократической деятельностью человека;

стихийные источники угроз, обусловленные природными явлениями, которые невозможно предусмотреть или возможно предусмотреть, но невозможно предотвратить при современном уровне человеческого знания и возможностей.

Угрозы могут быть реализованы только при наличии каких-либо слабых мест - уязвимостей, присущих объекту информатизации и могут быть объективными, субъективными или случайными (рис. 2, Приложение N 1).

5.1.3. Актуальные источники угроз и уязвимости объектов

налоговых органов

Для объектов информатизации налоговых органов основными актуальными источниками угроз безопасности информации для всех или части ИР являются:

иностранные технические разведки (для КСИИ выше 3-го уровня и сведений, содержащих государственную тайну) (антропогенные, внешние);

террористы, криминальные элементы (антропогенные, внешние);

компьютерные злоумышленники, осуществляющие целенаправленные деструктивные воздействия, в том числе с использованием компьютерных вирусов и других типов вредоносных кодов (антропогенные, внешние);

поставщики программно-технических средств, расходных материалов, услуг, в том числе провайдеры телематических услуг (антропогенные, внешние);

подрядчики, осуществляющие монтаж, пусконаладочные работы оборудования ИС налоговых органов и его ремонт (антропогенные, внешние);

работники налоговых органов, являющиеся легальными участниками процессов обработки информации и действующие вне рамок предоставленных полномочий (антропогенные, внутренние);

работники налоговых органов, являющиеся легальными участниками процессов обработки информации и действующие в рамках предоставленных полномочий (антропогенные, внутренние);

неблагоприятные события природного характера, в том числе пожары, стихийные бедствия, магнитные бури, природные катаклизмы (стихийные);

неблагоприятные события техногенного характера, в том числе аварии на средствах инженерных коммуникаций, средствах телекоммуникационной инфраструктуры, сбои и отказы оборудования (техногенные).

Для объектов налоговых органов актуальными уязвимостями являются:

потенциальная подверженность района размещения объектов налоговых органов воздействию природных и техногенных факторов, в том числе критично близкое расположение техногенных сооружений, географическое положение объекта и климатические условия, гидрологическая и сейсмологическая обстановка, повреждения жизнеобеспечивающих коммуникаций;

ошибки в проектировании объектов информатизации налоговых органов и телекоммуникационной инфраструктуры ФНС России, влияющие на их отказоустойчивость и катастрофоустойчивость, в том числе сбои электроснабжения, физический износ оборудования и сооружений, малое время наработки на отказ оборудования и ПО;

физические, моральные, психологические особенности работников, создающие предпосылки террористического или криминального воздействия, в том числе: антагонистические отношения (зависть, озлобленность, обида), неудовлетворенность своим положением, неудовлетворенность действиями руководства (взыскание, увольнение), психологическая несовместимость, психические отклонения, стрессовые ситуации, физическое состояние субъекта (усталость, болезненное состояние), психосоматическое состояние субъекта;

недостатки в организации охраны и технической укрепленности объектов налоговых органов, в том числе нарушения режима охраны и защиты (доступа на объект, доступа к техническим средствам), нарушения режима эксплуатации технических средств (энергообеспечения, жизнеобеспечения);

восприимчивость программного обеспечения к вредоносным программным кодам и компьютерным вирусам;

наличие уязвимостей программного и аппаратного обеспечения, в том числе оставление разработчиком (умышленное или случайное) возможностей несанкционированной модификации программного кода, использования среды программирования АИС, программных вызовов;

сбои и отказы технических средств, ошибки при подготовке и использовании программного обеспечения;

наличие уязвимостей (слабостей) СиЗИ;

несоответствующая утвержденной документации настройка конфигурации программного и аппаратного обеспечения, в том числе средств и систем защиты информации, отсутствие контроля их изменения, некомпетентные действия работников при конфигурировании и управлении программными средствами и оборудованием;

некачественная (неполная) регламентация в договорах (контактах) вопросов взаимодействия с поставщиками и подрядчиками (обязанности, ответственность);

несоответствие регламентов деятельности текущему состоянию объекта защиты и неконтролируемость исполнения работниками ФНС России регламентов своей деятельности, в том числе инсталляции нештатного программного обеспечения, нарушения порядка обработки и обмена информацией, хранения и уничтожения носителей информации, уничтожения производственных отходов и брака.

Актуальной считается угроза, которая может быть реализована при обработке информации в ИС налоговых органов и представляет опасность для защищаемой информации. Перечень основных актуальных угроз для объектов налоговых органов приведен в Приложении N 3, а общая классификация методов реализации угроз ИБ в ФНС России приведена в Приложении 4 к настоящей Концепции.

5.2. Базовая модель нарушителя безопасности информации

ФНС России

5.2.1. Нарушители безопасности информации ФНС России

Все нарушители делятся на две основные группы: внутренние и внешние.

Под внутренними потенциальными нарушителями подразумеваются работники ФНС России, имеющие санкционированный доступ на территорию налоговых органов или к ИР ФНС России.

Под внешними потенциальными нарушителями подразумеваются все остальные лица.

Перечень потенциальных нарушителей безопасности, который включает внешних и внутренних нарушителей, определен регуляторами. В данном разделе рассматриваются особенности, которые могут влиять на ИБ ФНС России.

При организации безопасности информации, содержащей государственную тайну, и на объектах КСИИ 3-й и выше категорий, в качестве потенциальных нарушителей в обязательном порядке должны рассматриваться представители иностранных технических разведок, с точки зрения возможного несанкционированного доступа (НСД) к информации, содержащей государственную тайну, и возможных деструктивных воздействий по техническим каналам на информацию, циркулирующую в КСИИ.

В общем случае разработка системы безопасности информации при обработке сведений, отнесенных к государственной тайне, и/или на объектах КСИИ выше 3-го уровня важности существенно "утяжелит" СиЗИ, как с точки зрения трудозатрат, так и стоимости. Это происходит за счет усиления инженерно-технических мер физической защиты объекта, инженерно-технических мер противодействия техническим каналам утечки или деструктивного воздействия, а также дополнительных требований по катастрофоустойчивости и надежности.

Рассматриваемые настоящей Концепцией вопросы ИБ в КСИИ ФНС России предусматривают в случае необходимости возможность создания частных моделей угроз и нарушителя безопасности информации для объектов КСИИ ФНС России.

Применительно к безопасности персональных данных следует руководствоваться Моделью угроз и нарушителя безопасности персональных данных при их обработке в информационной системе персональных данных типового объекта информатизации ФНС России.

В соответствии с принципами классификации нарушителей, установленной ФСБ России, и с учетом предположений об имеющихся у них возможностях, нарушители телекоммуникационной инфраструктуры ФНС России относятся к следующим типам:

N п/п

Вид нарушителя

Тип нарушителя

1.

ВНЕШНИЕ НАРУШИТЕЛИ

1.1

Внешний нарушитель, не имеющий прав доступа в контролируемую зону

Н1 - Н2

1.2

Сотрудник сторонней организации, не являющийся зарегистрированным пользователем ИС налоговых органов, но имеющий право доступа в контролируемую зону

Н1 - Н2

2.

ВНУТРЕННИЕ НАРУШИТЕЛИ

2.1

Работник налоговых органов, не являющийся зарегистрированным пользователем ЛВС налогового органа, но имеющий право доступа в контролируемую зону

Н2 - Н3

Анализ предположений о возможностях нарушителя, которые он может использовать для разработки и проведения атак, а также об ограничениях на эти возможности, в соответствии с действующей классификацией, нарушители безопасности телекоммуникационной инфраструктуры ФНС России более всего приближены к типу Н3. Этот тип нарушителя определяется как внутренний, самостоятельно осуществляющий создание методов и средств реализации атак, а также самостоятельно реализующий атаки. Вместе с тем, при принятии организационных мер защиты, возможно снижение класса нарушителя до уровня Н2. Частная модель предполагает необходимость шифрования каналов обмена данными в АИС по классу КС3.

В случае обеспечения безопасности информации при обработке информации, составляющей государственную тайну, требования к СКЗИ могут меняться вплоть до необходимости шифрования информации внутри выделенных сегментов.

При рассмотрении моделей угроз безопасности информации и нарушителя информационной безопасности ФНС России, в данной Концепции не рассматривается возможность сговора внутренних нарушителей между собой, сговора внутреннего нарушителя с персоналом организаций-разработчиков подсистем АИС, а также сговора внутреннего и внешнего нарушителей, в связи с применением организационно-технических и кадрово-режимных мер.

При рассмотрении моделей угроз и нарушителя ИБ ФНС России предполагается, что нарушитель знаком с требованиями безопасности информации (за исключением специальных требований СКЗИ) и является квалифицированным специалистом в области информатизации.

5.3. Возможный ущерб от нарушения безопасности информации

В ходе разработки, внедрения, эксплуатации и совершенствования объектов информатизации налоговых органов, субъектам правоотношений, рассмотренным выше, могут быть причинены следующие виды ущерба (вреда):

материальный (экономический) ущерб любому субъекту от разглашения информации, являющейся объектом защиты;

моральный вред, материальный ущерб любому субъекту персональных данных, от их разглашения или нарушения конституционных прав и свобод граждан;

материальный ущерб от необходимости восстановления любым субъектом нарушенных прав и объектов защиты;

моральный вред, материальный ущерб от дезорганизации деятельности ФНС России;

материальный ущерб ФНС России от уничтожения (утраты) объектов защиты;

материальный ущерб, моральный вред от несвоевременного поступления информации потребителям государственных информационных услуг или от нарушения целостности предоставленной информации;

материальный ущерб от невозможности выполнения ФНС России обязательств перед третьей стороной.

Причиненный ущерб может квалифицироваться как состав преступления, предусмотренный уголовным правом, или сопоставляться с рисками утраты, предусмотренными гражданским, административным или арбитражным правом.

Система обеспечения ИБ ФНС России должна обеспечить минимизацию возможного ущерба для субъектов правоотношений, участвующих в информационном обмене и использующих ИР ФНС России.

5.4. Основные методы противодействия угрозам

безопасности информации

Вероятность реализации угроз уменьшается различными методами, направленными с одной стороны на устранение носителей угроз - источников угроз, а с другой - на устранение или существенное ослабление основ их реализации - уязвимостей. Кроме того, эти методы должны быть направлены на устранение последствий реализации угроз. Среди методов противодействия выделяются следующие основные группы:

правовые методы;

экономические методы;

организационные методы;

инженерно-технические методы;

технические методы;

программно-аппаратные методы.

Выбор совокупного решения по применению нескольких различных групп методов защиты осуществляется с учетом его реализуемости в налоговых органах. Перечень и содержание методов противодействия угрозам приведены в Приложении N 5 к настоящей Концепции.

VI. ОРГАНИЗАЦИЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

В ФНС РОССИИ

6.1. Направления сохранения свойств информации

для достижения цели обеспечения безопасности информации

6.1.1. Взаимосвязь направлений сохранения свойств информации

и угроз ИБ

Главная цель обеспечения ИБ достигается сохранением совокупности свойств информации, к основным из которых относятся:

конфиденциальность защищаемых ИР;

целостность защищаемых ИР;

доступность ИР.

В зависимости от выбранного направления сохранения свойств информации формируется состав требований к средствам защиты и организационным мероприятиям по ликвидации возможных угроз. Взаимосвязь направлений сохранения свойств информации и угроз безопасности при разработке, модернизации и эксплуатации объектов налоговых органов приведена в Приложении N 1 (рис. 2).

Направления сохранения свойств информации могут иметь разную степень приоритета для разных ИР ФНС России. Наличие приоритета по одному или нескольким направлениям не исключает необходимости обеспечения безопасности информации по другим направлениям сохранения свойств информации.

6.1.2. Сводные сведения по приоритетным направлениям

сохранения свойств информации

При использовании ИР ФНС России приоритетными направлениями сохранения свойств информации при обеспечении ИБ являются:

Информационные ресурсы ФНС России

Приоритеты направлений сохранения свойств информации:

Конфиденциальность

Целостность

Доступность

КОНФИДЕНЦИАЛЬНЫЕ ИНФОРМАЦИОННЫЕ РЕСУРСЫ ФНС РОССИИ

Государственная тайна

Да

Да

КСИИ

Да

Конфиденциальные налоговые ИР

Да

Да <*>

ИР персональных данных

Да

Да <*>

Служебные ИР

Да

Да

Да <*>

Технологические ИР

Да

ОТКРЫТЫЕ ИНФОРМАЦИОННЫЕ РЕСУРСЫ ФНС РОССИИ

Базовые государственные ИР

Да

Да

Общедоступные ИР

Да

Да

Коммерческие ИР

Да <*>

Инфраструктурные ИР

Да

Да

--------------------------------

<*> Частично.

6.2. Основы построения системы обеспечения безопасности

информации ФНС России

6.2.1. Парадигма построения СОБИ ФНС России

Для формирования единой политики обеспечения ИБ ФНС России, достижения требуемого уровня защищенности ИС налоговых органов, оперативного реагирования на возникающие угрозы и негативные тенденции, в ФНС России создается система обеспечения безопасности информации (далее - СОБИ), как комплекс мер и средств, направленных на выявление, противодействие и ликвидацию различных угроз безопасности информации.

Создание СОБИ направлено на достижение требуемого уровня доверия:

к объектам информатизации налоговых органов, в том числе к телекоммуникационной инфраструктуре ФНС России (территория, помещения, средства обеспечения жизнедеятельности, основные и вспомогательные технические средства и системы);

к субъектам (обладатели информации, субъекты персональных данных, операторы ИС и персональных данных, правообладатели, пользователи, работники налоговых органов, персонал взаимодействующих организаций, вспомогательный персонал, разработчики и поставщики средств обработки информации и программного обеспечения);

к правилам (эксплуатации и технической поддержки объектов информатизации налоговых органов, обслуживания, настройки и ремонта средств обработки информации, пользования и обмена информацией, учета и документирования событий);

к аппаратной (средства обработки информации и вспомогательные технические средства и системы) и программной платформам объектов информатизации налоговых органов (операционные системы, специальное и прикладное программное обеспечение, средства защиты информации, СКЗИ);

к телекоммуникационной инфраструктуре ФНС России (каналообразующая аппаратура, концентраторы и коммутаторы, средства VPN), в том числе выделенным и арендованным каналам связи.

В результате построения СОБИ вокруг объектов защиты должна быть создана "оболочка", исключающая возможность модификации и любых несанкционированных действий с ними. При построении СОБИ требуется системное согласование средств и способов защиты и создание единой системы управления ИБ (далее - СУИБ). Требуемый уровень безопасности объектов защиты ФНС России достигается:

локализацией ИР ФНС России, требующих защиты;

учетом всех субъектов информационных отношений и всех объектов защиты;

доверенностью конфигурации и настроек программного обеспечения и технических средств ИС налоговых органов;

целостностью всех элементов объектов информатизации налоговых органов и их окружения;

подконтрольностью всех действий с объектами защиты;

документированностью всех событий, влияющих на безопасность информации.

Локализация ИР ФНС России, требующих защиты, достигается разделением ИС налоговых органов на сегменты. При этом, рабочие станции пользователей, имеющих доступ к защищаемой информации одного уровня защищенности, средства отображения, хранения, обработки, ввода, вывода, коммутации и маршрутизации такой информации, равно как и сами ИР, содержащие такую информацию, должны быть обособлены в отдельный сегмент.

Сегменты могут группироваться по степени конфиденциальности, по функциональной потребности, по территориальному размещению средств обработки информации и самих ИР.

Сегментирование может проводиться как на физическом, так и на логическом уровне. Все сегменты сопрягаются между собой только через специальные средства защиты, установленные в точках их сопряжения. Количество точек сопряжения одного сегмента с другими должно быть минимально необходимым (ограниченным). Границей сегмента является внешний по отношению к сегменту порт коммутирующих (маршрутизирующих) устройств или средств защиты, установленных в точке сопряжения с другими сегментами.

Для обеспечения учета субъектов информационных отношений и объектов защиты, все субъекты (рабочие станции пользователей ИС налоговых органов, средства отображения, хранения, обработки, ввода, вывода, коммутации и маршрутизации, прикладные программы и приложения), независимо от степени конфиденциальности и критичности информации, к которым они имеют доступ (возможность обработки), и объекты защиты должны иметь уникальный идентификатор.

Создаваемая СОБИ должна обеспечивать персонификацию любых действий пользователей и администраторов ИС налоговых органов, контролируемый допуск к работе в ИС только зарегистрированных субъектов, прошедших процедуру аутентификации и блокировку работы любого субъекта, не имеющего регистрации.

Всем субъектам должны быть определены роли и полномочия по использованию ИР ФНС России. Любые действия неавторизованными субъектами или субъектами, не имеющими соответствующих полномочий, должны блокироваться. Действия в ИС, не поддающиеся автоматической доверенной регистрации, должны осуществляться по правилу "двух рук", то есть должны выполняться только одновременно несколькими субъектами, предъявляющими соответствующие полномочия.

Доверенность конфигурации и настроек программного обеспечения и технических средств ИС налоговых органов обеспечивается тем, что все элементы ИС налоговых органов, задействованные в обработке защищаемой информации, оборудуются средствами, осуществляющими:

контроль целостности и неизменности программного обеспечения при его загрузке и использовании;

исключение возможности несанкционированной загрузки нештатной операционной системы, прикладных программ или утилит с внешних устройств ввода, в том числе использование командной строки и средств программирования, имеющихся в информационной системе;

авторизацию и разграничение полномочий пользователей;

блокирование несанкционированных процессов обработки защищаемых ИР ФНС России и изменений правил доступа к ним.

Средства обеспечения доверенной загрузки должны обеспечивать контроль целостности общесистемного программного обеспечения, прикладных программ (приложений) и BIOS. Состав контролируемых при загрузке файлов должен определяться в проектной документации на информационную систему.

Целостность элементов объектов информатизации налоговых органов и их окружения достигается применением средств проверки подлинности и неизменности программного обеспечения, а также средств обнаружения и блокирования воздействия вредоносных программ и вирусов. Целостность средств обработки информации и помещений, в которых они размещаются, обеспечивается на физическом уровне.

Подконтрольность действий с объектами защиты и документированность событий, влияющих на безопасность информации, достигается постоянным мониторингом, сбором и накоплением информации о событиях, которые могут повлиять на ИБ, в том числе мониторинг действий пользователей и администраторов ИС налоговых органов, фактов загрузки и инициализации операционных систем, выдачи защищаемой информации на периферийное оборудование, попыток доступа процессов (сервисов) к защищаемым ИР ФНС России или к объектам доступа (рабочие станции пользователей ИС налоговых органов, элементам телекоммуникационной инфраструктуры ФНС России, периферийному оборудованию, томам, каталогам, файлам, записям, полям записей), попытки и факты изменений полномочий субъектов и статуса объектов защиты.

6.2.2. Состав и структура СОБИ

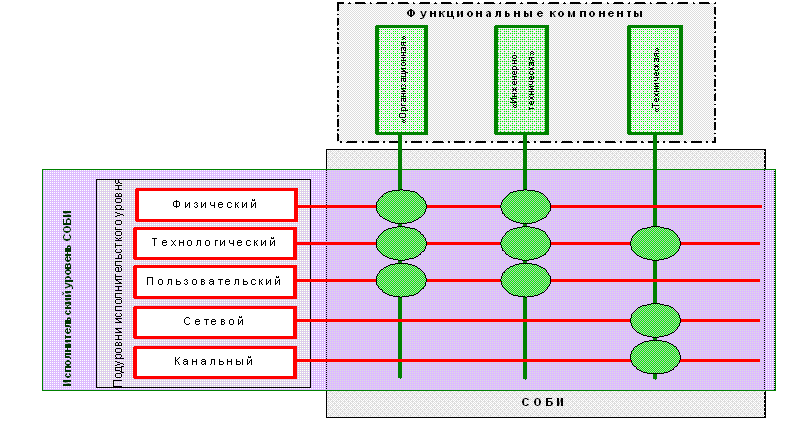

СОБИ не является только технической системой, а объединяет три равнозначные составляющие, имеющие различные объекты воздействия:

организационная база - система организационно-распорядительных документов, определяющих Политику ИБ ФНС России, и персонал, выполняющий установленные правила защиты. Объектом воздействия этой составляющей СОБИ является персонал налоговых органов и взаимодействующих организаций;

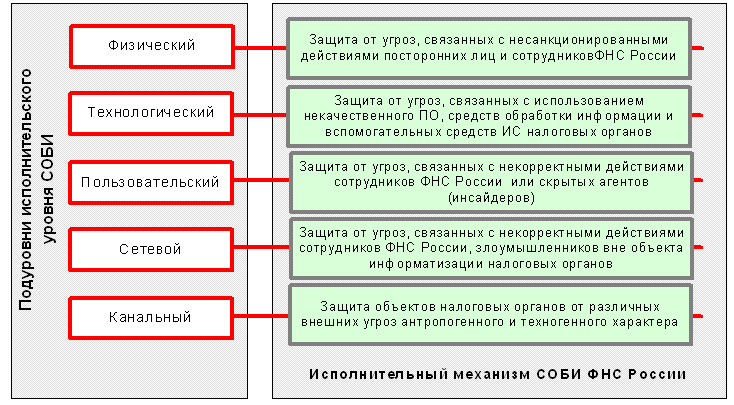

исполнительный механизм - совокупность технических, программных и программно-аппаратных средств защиты информации, реализующих, независимо от места их установки, необходимые механизмы защиты. Объектом воздействия этой составляющей СОБИ являются технические, программные и программно-аппаратные средства, непосредственно реализующие механизмы (функции) защиты информации при ее обработке в ИС налоговых органов;

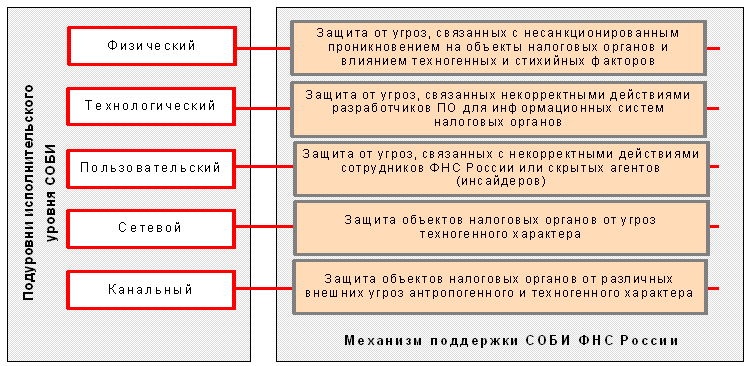

механизм поддержки - комплекс организационных и технических мер противодействия угрозам, осуществляемый различными структурными подразделениями налоговых органов, и обеспечивающий поддержку исполнения установленных правил и реализацию механизмов защиты. Объектом воздействия этой составляющей СОБИ являются организационные меры и вспомогательные средства объектов информатизации налоговых органов.

Содержание основных принципов построения СОБИ приведено в Приложении N 6 к настоящей Концепции.

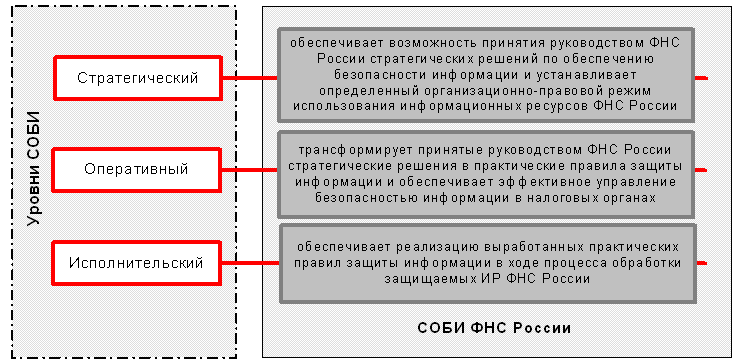

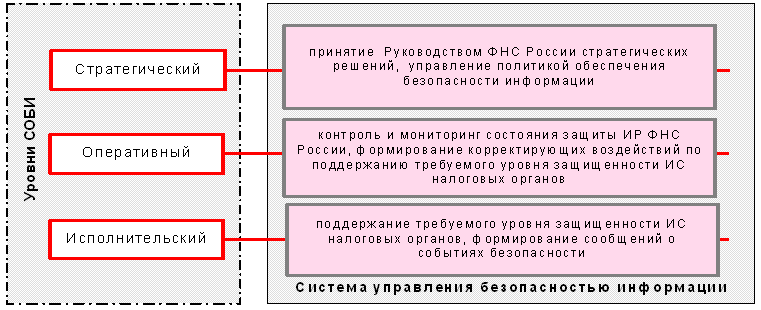

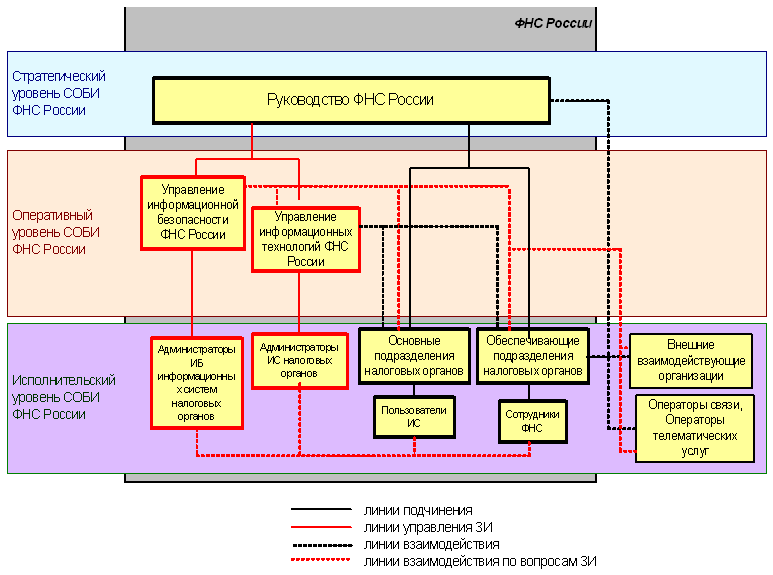

В целом, СОБИ ФНС России создается как многоуровневая, иерархическая система, при этом каждый уровень может иметь несколько слоев. Деление на уровни обусловлено тем, что в пределах каждого уровня выделяются разные группы задач обеспечения ИБ на объектах налоговых органов, решаемые относительно самостоятельно, но при условии использования результатов, достигнутых на остальных уровнях. В составе СОБИ ФНС России выделяются 3 уровня: стратегический, оперативный, исполнительский.

Составляющие СОБИ размещаются на одном или нескольких уровнях. Такое размещение обусловлено тем, что элементы различных составляющих в совокупности могут решать одну группу задач обеспечения ИБ ФНС России (рис. 3 и 4).

6.2.3. Организационная база СОБИ ФНС России и рекомендации

по ее формированию

Организационную базу СОБИ ФНС России составляют работники налоговых органов, которые реализуют и контролируют выполнение установленной в ФНС России Политики обеспечения ИБ, применяя комплекс организационных и инженерно-технических мер противодействия угрозам в совокупности с техническими, программными и программно-аппаратными средствами защиты. В организационную базу СОБИ ФНС России включаются:

работники налоговых органов: должностные лица ФНС России, штатные специалисты отделов информационной безопасности (работники, ответственные за ИБ), информационных технологий и связи налоговых органов (системные администраторы, администраторы операционных систем, баз данных, безопасности информации), а также работники обеспечивающих подразделений (делопроизводства, кадров, жизнеобеспечения и энергоснабжения, физической и пожарной безопасности);

персонал взаимодействующих организаций: сотрудники привлекаемых подразделений физической охраны объектов налоговых органов (МВД России, ФСО России), специалисты операторов связи (провайдеров), сервисных организаций, поставщиков оборудования, а также организаций, разрабатывающих, отлаживающих и сопровождающих прикладное программное обеспечение для нужд ИС налоговых органов;

система организационно-распорядительных документов, определяющих Политику обеспечения ИБ ФНС России: настоящая Концепция, регламенты, положения, инструкции, определяющие роли и ответственность субъектов за обеспечение безопасности информации.

Общее руководство СОБИ ФНС России и принятие всех решений по вопросам ее функционирования осуществляет Руководитель Федеральной налоговой службы.

Подразделения информационной безопасности ФНС России являются ключевыми элементом организационной базы, обеспечивающим подготовку предложений по совершенствованию и реализации положений Политики информационной безопасности ФНС России, осуществляющим взаимодействие с подразделениями налоговых органов и контроль за выполнением установленных требований.

На этапе формирования организационной базы требуется уточнение функциональных обязанностей, прав и полномочий должностных лиц и работников ФНС России в части обеспечения безопасности информации.

Для повышения эффективности защиты информации, целесообразно рассмотреть вопрос введения штатных должностей специалистов по информационной безопасности и администраторов информационной безопасности в налоговых органов.

Администраторы ИС налоговых органов (системные администраторы, администраторы операционных систем, баз данных, безопасности информации) непосредственно реализуют мероприятия по защите ИР, применяют средства защиты, обеспечивают сопровождение объектов защиты, осуществляют контроль за ходом информационных процессов и разграничением доступа к объектам защиты (комплексное администрирование).

Работники налоговых органов, при координирующей роли подразделений ИБ, непосредственно реализуют комплекс организационных и технических мер противодействия угрозам, направленный на достижение требуемого уровня защищенности информации.

Пользователи ИС налоговых органов, независимо от их подчиненности, непосредственно руководствуются положениями Политики ИБ, принятой в ФНС России, соблюдают установленные режимы защиты ИР, обеспечивают строгое исполнение предписанных правил безопасности информации.

Основой для разработки системы организационно-распорядительных документов являются результаты аудита безопасности информации, особенно, в части обследования управления (менеджмента) безопасностью информации.

6.2.4. Исполнительный механизм СОБИ и рекомендации

по его построению

Создание исполнительного механизма СОБИ ФНС России осуществляется методом технического проектирования системы защиты информации и системы активной защиты (при необходимости) на основе анализа имеющихся угроз безопасности информации и выбора функций безопасности из числа стандартизированных, а также выполнения рекомендаций стандартов и руководящих документов, позволяющих устранить выявленные уязвимости. При проектировании исполнительного механизма СОБИ должна быть явно показана устранимость той или иной угрозы (уязвимости) выбранными функциями безопасности.

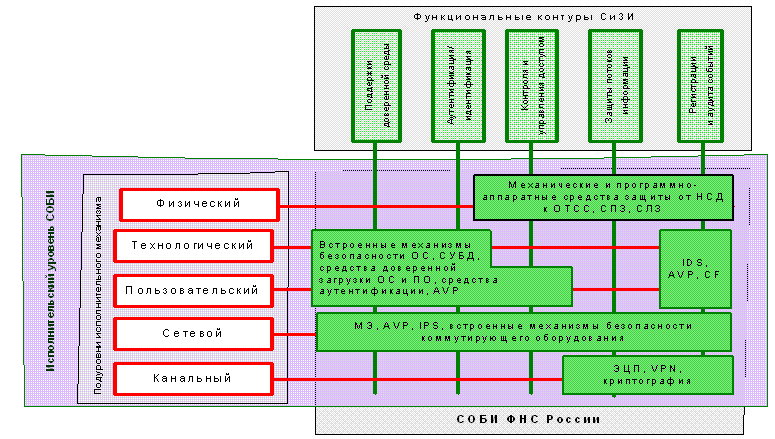

Исполнительным механизмом СОБИ являются системы защиты информации ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России, в состав которых включаются:

встроенные в общесистемное программное обеспечение ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России функции защиты информации (декларированные функции защиты ОС, СУБД, ПО средств телекоммуникационного и маршрутизирующего оборудования, прикладного ПО);

специальные программные и программно-аппаратные средства защиты, используемые в ИС налоговых органов и телекоммуникационной инфраструктуры ФНС России (средства защиты от НСД к информации, средства повышенной аутентификации, межсетевые экраны, СКЗИ, средства создания доверенных каналов связи, антивирусные средства и т.п.);

средства контроля (мониторинга) состояния ИС налоговых органов, телекоммуникационной инфраструктуры ФНС России и действий пользователей (сканеры сети, сканеры системы, средства контекстного анализа сообщений, средства контроля нежелательной активности пользователей, датчики технических средств охраны, противопожарной сигнализации и т.п.);

средства управления ИБ в ИС налоговых органов и телекоммуникационной инфраструктуре ФНС России (агенты управления, консоли администратора управления, средства регистрации и хранения данных контроля и т.п.).

СиЗИ обеспечивает реализацию практических правил ИБ в ходе процесса обработки защищаемых ИР ФНС России и может эффективно выполнять свои функции только при условии выполнения мер противодействия угрозам, реализуемых механизмом поддержки.

Исполнительный механизм размещается в пределах исполнительского уровня СОБИ и структурируется на 5 подуровней. Задачи исполнительного механизма в пределах каждого подуровня относительно самостоятельны (Рис. 5, Приложение N 1).

Создание исполнительного механизма СОБИ, в основном, сводится к техническому проектированию и построению СиЗИ, соответствующей установленному уровню защищенности ИС налоговых органов, и осуществляется в ходе эскизного и технического проектирования (модернизации) ИС налоговых органов или отдельных их элементов (подсистем, приложений, сегментов).

В ходе проектирования (модернизации) проводится разработка предварительных проектных решений, технико-экономическое обоснование эффективности выбранных вариантов, разработка, монтаж, испытания, сертификация (при необходимости) и тестирование решений и используемых средств защиты информации. При необходимости проводится проектирование помещений с учетом требований нормативных документов по обеспечению ИБ.

6.2.5. Механизм поддержки СОБИ и рекомендации

по его построению

Создание механизма поддержки СОБИ осуществляется методом изучения и практического применения существующего передового опыта в области обеспечения безопасности информации, а также выбора необходимых мер защиты из числа рекомендованных, например, изложенных в РД Гостехкомиссия России "Специальные требования и рекомендации по технической защите конфиденциальной информации (СТР-К)", ГОСТ Р ИСО/МЭК 15408-2002 "Информационные технологии. Методы обеспечения безопасности. Критерии оценки безопасности информационных технологий", международном стандарте ISO/IEC FDIS 27001 "Информационные технологии. Технологии безопасности. Система управления информационной безопасностью. Требования".

Инженерно-технические меры, предусмотренные механизмом поддержки, рассматриваются в ходе проектирования строительства (реконструкции) зданий и помещений налоговых органов. При описании механизма поддержки, должна быть явно показана устранимость той или иной угрозы выбранными организационными и инженерно-техническими мероприятиями.

Механизм поддержки СОБИ составляет комплекс организационных, инженерно-технических и технических мер противодействия угрозам, осуществляемый различными подразделениями налоговых органов, действия которых координируются, управляются и контролируются. В состав механизма поддержки включают:

комплекс организационных мероприятий: система экономического стимулирования, подбора и подготовки работников ФНС России, система физической защиты объектов налоговых органов, разрешительная система допуска персонала, система учета материальных средств, система учета и реагирования на инциденты;